Ist Ihr Unternehmen gegen Cyberangriffe geschützt? Sie haben zwar Schutzmaßnahmen implementiert, können aber nicht genau bestimmen, ob diese ausreichend sind und auch den gewünschten Effekt erzielen oder an welcher Stelle möglicherweise noch Bedarf besteht?

Erfahren Sie in diesem Artikel mehr darüber, welche Schritte Ihnen dabei helfen können, den Stand Ihrer Informationssicherheit zu beurteilen, und welche Voraussetzungen erfüllt sein müssen, damit diese Schritte zu einer aussagekräftigen Beurteilung führen.

Einführung

Die Zahl der Cyberangriffe steigt unaufhaltsam und damit auch die Herausforderung für Unternehmen, sich gegen solche Angriffe zu schützen – keine leichte Aufgabe also. Zusätzlich wird dieses Vorhaben dadurch erschwert, dass die Angriffsmethoden sich ständig verändern. Organisationen können sich niemals auf den Sicherheitsmaßnahmen ausruhen, die sie im besten Fall bereits getroffen haben. Denn selbst wenn ein Angriff erfolgreich abgewendet werden kann, lauert möglicherweise schon der nächste.

Dabei sind keineswegs nur große Unternehmen, bei denen die Ausbeute vermeintlich groß ist, im Visier der Angreifer. Auch kleine und mittelständische Unternehmen (KMU) bleiben nicht verschont. Solche Unternehmen haben häufig nicht die Ressourcen für umfangreiche Investitionen in ihre Informationssicherheit und sind somit weniger geschützt als andere. Doch woran kann ein Unternehmen unabhängig von seiner Größe überhaupt fest machen, ob es geschützt ist? Hier stellen sich über die Auswahl konkreter Schutzmaßnahmen hinaus weitere Fragen: Sind die getroffenen Maßnahmen wirksam? Wie kann beurteilt werden, ob die Maßnahmen die gewünschte Wirkung zeigen? Bedeutet Informationssicherheit, dass absolut keine Sicherheitsvorfälle auftreten dürfen oder sind vereinzelte Vorfälle möglicherweise sogar „normal“? Wo steht meine Organisation im Vergleich zu anderen Organisationen aus meiner Branche?

Wie bereits anhand dieser Fragen ersichtlich wird, ist Informationssicherheit kein einfaches Thema, für das es eine allgemein gültige Antwort gibt. Dabei fließen zahlreiche weitere Faktoren mit ein. So gelten für bestimmte Branchen beispielsweise spezielle Auflagen. Die Anforderungen an die Informationssicherheit variieren auch je nach Art und Vertraulichkeit der Daten, die gespeichert oder verarbeitet werden. Dieser Artikel versucht, die genannten Fragen aus mehreren Perspektiven zu beleuchten und relevante Schritte zur Erarbeitung eines aussagekräftigen Maßstabs aufzuzeigen.

Ein Blick auf die allgemeine Lage der Informationssicherheit

Sie wurden Opfer eines Cyberangriffs? Sie sind unsicher, ob es auch in anderen Organisationen zu solchen Vorfällen kommt oder ob so etwas nur bei Ihnen passiert? Hier kann zunächst ein Blick auf die Zahlen zur allgemeinen Lage der Informationssicherheit helfen: In einer 2020 durchgeführten Studie über Wirtschaftskriminalität (1) gab etwa ein Drittel der rund 5.000 weltweit befragten Unternehmen an, dass sie in den vergangenen 24 Monaten Opfer eines Cyberangriffs wurden. Ebenso ergab die Studie, dass Cyberkriminalität neben dem Betrug durch Kunden und Vermögensdelikten zu den drei am häufigsten vorkommenden Vergehen Wirtschaftskrimineller zählt.

Das Markt- und Sozialforschungsinstitut gfs-zürich befragte 2020 503 Geschäftsführerinnen und Geschäftsführer kleiner Schweizer Unternehmen zum Thema Cybersicherheit. (2) Dabei zeigte sich, dass es bereits in 125 Unternehmen zu einem erfolgreichen Angriff kam. Bei 34 % dieser Unternehmen zog der Angriff finanziellen Schaden nach sich, bei 10 % war ein geschädigter Ruf die Folge und bei etwa 9 % gingen Kundendaten verloren. Auch beschränken sich Angreifer nicht nur auf bestimmte Branchen. So rückten 2020 beispielsweise verstärkt Krankenhäuser und Organisationen des Gesundheitswesens in den Fokus von Cyberkriminellen: In der Schweiz stieg die Zahl der Angriffe auf solche Organisationen im November und Dezember 2020 um 59 %, in Deutschland sogar um 220 %. Diese Zahlen lassen darauf schließen, wie präsent das Thema Cyberangriffe in Unternehmen und Organisationen verschiedenster Größen und Arten ist und auch weiterhin sein wird.

Unternehmen weltweit bewerten Cyberkriminalität als eines der größten Geschäftsrisiken für das Jahr 2021. Von etwa 2.800 Umfrageteilnehmern aus 92 Ländern gaben 40 % an, dass sie Cyberangriffe nur knapp hinter Betriebsunterbrechungen und dem Ausbruch einer Pandemie einordnen – und das in Zeiten von Covid-19. (3)

Nimmt man die Budgets, die Unternehmen zur Vorbeugung dieses Risikos aufbringen, genauer unter die Lupe, zeigt sich, dass die Summen verhältnismäßig eher gering sind. Laut der „Information Security Benchmark 2019“-Studie (4), in der etwa 100 Teilnehmer aus unterschiedlichen Branchen befragt wurden, investieren Unternehmen im Schnitt nur ca. 7 % ihres IT-Budgets in die Cybersicherheit.

Gewiss lässt sich mit dieser kleinen Auswahl an Zahlen kein umfassendes Bild der Informationssicherheitslage zeichnen. Dennoch sprechen die Zahlen für sich und es gibt unzählige weitere Studien und Umfragen oder tägliche Meldungen, die zeigen, dass Cyberangriffe ein zunehmend größeres Risiko darstellen. Grundsätzlich können solche Studien und Umfragen dabei helfen, ein besseres Gefühl für die allgemeine Lage zu bekommen und als Anhaltspunkt dienen, wo Ihre eigene Organisation steht. Um auf die eingangs gestellte Frage zurückzukommen: Sie sind als Opfer eines Cyberangriffs sicherlich nicht allein.

An dieser Stelle dürfen auf keinen Fall verhängnisvolle Schlüsse gezogen werden: Nur weil andere Unternehmen auch Angriffe erfahren, sollten Sie sich nicht in falscher Sicherheit wiegen und davon ausgehen, dass ein Angriff kein so großes Problem darstellt getreu dem Motto „Ich bin ja schließlich nicht alleine“. Diese Entwicklung zeigt vielmehr, dass der Bedarf an mehr Sicherheit insgesamt sehr hoch ist. Um als Organisation nicht auf der Strecke zu bleiben, ist es umso wichtiger, dass Sie wirksame Sicherheitsmaßnahmen treffen und deren Umsetzung sicherstellen und überwachen – hier kommen nun KPIs als Maßstab ins Spiel.

Was sind die Voraussetzungen für eine aussagekräftige Messung?

Um sinnvolle KPIs (Key Performance Indicators) als Maßstab für die Informationssicherheit festlegen zu können, muss zuallererst ein Ziel für die Informationssicherheit bestimmt werden: Was möchte Ihre Organisation hinsichtlich Informationssicherheit erreichen? Dabei sind verschiedene Faktoren zu berücksichtigen, zum Beispiel die Sensibilität der Daten, die Ihre Organisation verarbeitet und speichert.

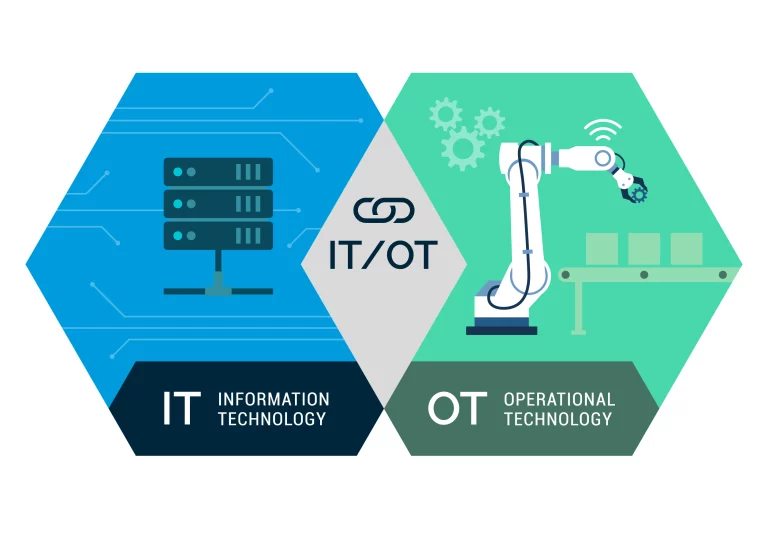

So unterliegen Unternehmen aus der Finanz- oder Medizinbranche beispielsweise deutlich strengeren Anforderungen als Organisationen, die mit weniger sensiblen Daten arbeiten. Des Weiteren ist zu bestimmen, ob Ihre Organisation regulatorische oder gesetzliche Vorgaben erfüllen muss. Für die Umsetzung des gesteckten Sicherheitsziels gilt es dann angemessene Maßnahmen zu erarbeiten. Hier können neben den zuvor genannten bindenden Anforderungen, die je nach Art der Organisation möglicherweise gelten, allgemeine und branchenspezifische Standards und Frameworks als Orientierung herangezogen werden. Zu diesen Standards zählen beispielsweise ISO-Normen wie ISO/IEC 27001 zur Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufenden Verbesserung eines Informationssicherheitsmanagementsystems (ISMS) (5) inklusive der ergänzenden Leitfäden aus der 27000-Normenreihe, die CIS Controls (6), das NIST Cybersecurity Framework (7), der IKT-Minimalstandard (8) oder auch die BSI-Standards (9), um nur eine Auswahl verfügbarer Richtlinien zu nennen. Diese Standards sind zwar in Teilen recht allgemein gehalten, dienen jedoch als sehr gute Grundlage, um konkrete Maßnahmen, die für Ihre Organisation geeignet sind, zu adaptieren oder zu entwickeln.

Beim Auswählen und Entwickeln von Maßnahmen darf das Kosten-Nutzen-Verhältnis nicht außer Acht gelassen werden. Natürlich sollte das Ziel eine möglichst hohe Informationssicherheit sein, aber gleichzeitig sollten Investitionen so vorgenommen werden, dass sie in einem vernünftigen Verhältnis dazu stehen, was damit erreicht werden kann.

Darüber hinaus muss auch beachtet werden, dass Sicherheitsmaßnahmen die Funktionalität und Benutzerfreundlichkeit von Systemen und Anwendungen nicht übermäßig einschränken sollten. Andernfalls sind Ihre Systeme zwar möglicherweise sicher, aber deren vorgesehene Funktionalität ist nicht mehr vollständig gegeben und die Benutzer sind frustriert, anstatt die Maßnahmen zu unterstützen. Die eigentliche Intention kann somit schnell einen gegenteiligen Effekt haben. Aus diesem Grund ist es wichtig, einen angemessenen Kompromiss zwischen ausreichend Sicherheit und Benutzerfreundlichkeit zu finden. Betrachten wir als Beispiel die Implementierung einer Zwei-Faktor-Authentisierung (2FA): Durch einen zweiten Faktor (z. B. Push-Benachrichtigung oder Fingerabdruck) bei der Anmeldung als Ergänzung zum Benutzerpasswort kann die Sicherheit eines Systems erheblich gesteigert werden. Benutzer müssen zwar zusätzlich zur Eingabe des Passworts diesen zweiten Schritt durchführen, d. h. eine Push-Benachrichtigung auf dem Smartphone bestätigen oder den Finger an den Fingerabdruckscanner ihres Geräts halten, der Aufwand dafür ist aber eher gering – die Wirkung dafür vergleichsweise groß.

Halten wir also fest, dass zunächst ein Ziel und anschließend entsprechende Maßnahmen festzulegen sind. Denn um einen aussagekräftigen Maßstab – in diesem Fall die KPIs – entwickeln zu können, muss zunächst klar definiert werden, was überhaupt gemessen werden soll.

Wie sollten KPIs aussehen und welchen Nutzen haben sie?

Grundsätzlich sollten KPIs einige wesentliche Merkmale erfüllen. Hierzu zählen unter anderem die folgenden: KPIs sollten zunächst klar verständlich und eindeutig sein. Konkret bedeutet dies, dass auch Nicht-Fachkräfte wie Management und Mitarbeitende anderer Bereiche nachvollziehen können, was die Kennzahlen aussagen. Zudem sollten KPIs messbar, reproduzierbar und umsetzbar sein. Reproduzierbar ist eine Kennzahl dann, wenn ihre Ermittlung unter denselben Bedingungen wiederholbar ist. Umsetzbarkeit heißt in diesem Fall, dass die Mitarbeitenden wissen, wie sie die Kennzahlen beeinflussen können bzw. was sie tun können, um die gewünschten Werte zu erreichen. Darüber hinaus müssen die KPIs in Einklang mit dem gesteckten Ziel für die Informationssicherheit stehen, da sie dazu dienen, eine Organisation beim Erreichen genau dieses Ziels zu unterstützen.

In der Informationssicherheit sind KPIs ein wichtiges Werkzeug, um die Wirksamkeit von implementierten Sicherheitsmaßnahmen zu messen und zu überwachen. Oftmals wird der Informationssicherheit erst die nötige Aufmerksamkeit geschenkt, wenn bereits ein Vorfall eingetreten ist – dann ist es meist schon zu spät. Um dem entgegenzuwirken, sollten KPIs eingesetzt werden, denn sie machen den Stand der Sicherheit messbar, bevor es zu einem Vorfall kommt. Ist dieser nicht messbar – und somit im Falle eines soliden Sicherheitsniveaus nicht nachvollziehbar, wie gut getroffene Maßnahmen die Organisation schützen – besteht die Gefahr, dass Informationssicherheit nur als leidiger Kostenfaktor angesehen wird. Dass mit den eingerichteten Maßnahmen bereits erfolgreich Vorfälle abgewendet werden konnten, wird erst ersichtlich, wenn es einen neutralen Maßstab gibt: die KPIs. Auch in einem Szenario, in dem das Sicherheitsniveau noch ausbaufähig ist, ist ohne Kennzahlen nicht erkennbar, wo genau noch Bedarf besteht, Maßnahmen zu implementieren oder anzupassen.

Neben der Beurteilung der Informationssicherheit ist ein solcher neutraler Maßstab auch eine wesentliche Grundlage für das Reporting an das Management, das eine wichtige Komponente der Informationssicherheit bildet. Auch in Gesprächen, in denen erforderliche Budgets dafür thematisiert werden, spielen KPIs eine Rolle. Mithilfe von KPIs kann die zuständige Person oder Abteilung dem Management sachliche, fundierte und nachvollziehbare Informationen vorlegen. Umgekehrt kann das Management sich anhand der KPIs ohne aufwendige Recherche und Nachfrage einen besseren Überblick über die Relevanz der Thematik und die aktuelle Situation verschaffen.

Hinzu kommt, dass sich in den letzten Jahren eine zunehmende Cybermüdigkeit unter den zuständigen Fachkräften abzeichnet. In der von Cisco durchgeführten „CISO Benchmark Study (10) geben 42 % der Befragten an, dass sie unter Cybermüdigkeit leiden. „Cybermüdigkeit“ bedeutet in diesem Zusammenhang, dass sie resigniert haben, wenn es darum geht, mögliche Angriffe proaktiv zu verteidigen. Dies ist zum einen zurückzuführen auf die zunehmende Komplexität der Umgebungen, welche die Studienteilnehmer verwalten, zum anderen auf die Unmengen an Sicherheits- und Warnmeldungen, mit denen sie täglich konfrontiert sind. 93 % der Befragten, die bei sich eine Cybermüdigkeit beobachten, erhalten über 5.000 Meldungen am Tag. Auch hier können KPIs entgegenwirken, da die Mitarbeitenden anhand dieser leichter feststellen können, welche Ereignisse und Entwicklungen relevant sind, ohne sich durch Tausende von Meldungen kämpfen zu müssen.

Umso deutlicher wird hier, dass kompakt zusammengefasste, zuverlässige Informationen in Form von KPIs zur effizienten Bewertung der Wirksamkeit von Sicherheitsmaßnahmen für alle Beteiligten unabdingbar sind.

Wo beginne ich am besten?

Zunächst gilt es zu bestimmen, wo Ihre Organisation im Hinblick auf Informationssicherheit überhaupt steht. Hier gibt es verschiedene Herangehensweisen: So zum Beispiel ein interner oder externer Audit, der je nach Anforderungen und Art Ihrer Organisation auf verschiedenen Standards und Methoden basieren kann. Nachdem als Ergebnis des Audits der Status Quo ermittelt wurde, können Sie an diesem Punkt ansetzen und gezielt Maßnahmen zur Erhöhung des Sicherheitsniveaus ausarbeiten – beziehungsweise im Zuge des Audits empfohlene Maßnahmen implementieren. Ebenso kann eine Gap-Analyse eingesetzt werden, um den Ist-Zustand zu ermitteln und gleichzeitig aufzuzeigen, in welchen Bereichen noch Handlungsbedarf besteht. Durch einen Abgleich mit dem Soll-Zustand, der ebenfalls auf verschiedenen Standards basieren kann, werden mögliche Schwachstellen identifiziert. Eine vergleichbare Methode ist eine Selbsteinschätzung (Self-Assessment), mithilfe deren in Form einer Checkliste oder eines Tools, zugeschnitten auf den jeweils angewendeten Standard, der Status der Informationssicherheit abgeleitet werden kann. Zum Beispiel stellt das BSI solche Checklisten zum IT-Grundschutz-Kompendium (11) bereit und auch zum IKT-Minimalstandard (12) ist ein Assessment Tool verfügbar.

Egal ob Audit, Gap-Analyse oder Selbsteinschätzung – all diese Überprüfungen liefern zunächst ein statisches Ergebnis. Wird die Durchführung jedoch in regelmäßigen Abständen wiederholt, beispielsweise einmal jährlich, können die gefundenen Schwachstellen und möglichen Verbesserungen verglichen werden. Aufbauend darauf können Sie Ihre KPIs anwenden, um den Stand der Informationssicherheit fortlaufend zu überwachen und bei Bedarf dynamisch Anpassungen vorzunehmen.

Auch eine Risikobeurteilung kann eine Grundlage für das Bewerten der Informationssicherheit und somit einen Anhaltspunkt für die Entwicklung von Kennzahlen bilden. Eine solche Beurteilung ergibt sich aus der Eintrittswahrscheinlichkeit eines Risikos und der Einschätzung des möglichen Schadens. Es muss somit zunächst bewertet werden, wie wahrscheinlich es ist, dass das Risiko eintritt. Gleichermaßen muss geschätzt werden, wie hoch der mögliche Schaden ist, den ein identifiziertes Risiko verursachen kann, wenn es eintritt. Diese Einschätzungen erfolgen meist in Form von Klassifizierungen, beispielsweise gering, mittel und hoch. Im Vergleich zu Audits, Gap-Analysen und Selbsteinschätzungen umfasst dieser Ansatz auch einen Kosten-Nutzen-Vergleich.

Darüber hinaus sollten Sie sich und Ihren Mitarbeitenden ganz allgemein bewusst machen, dass die Verantwortung für Informationssicherheit nicht allein beim CISO, der IT-Abteilung oder bestimmten Fachkräften liegt, sondern jeder einzelne dazu beiträgt. Viele Angriffe, die vermeintlich offensichtlich und nicht besonders ausgeklügelt erscheinen, führen noch immer zu großem Erfolg, so zum Beispiel Phishing-Kampagnen. Aus diesem Grund bilden die Schulung und Awareness aller Mitarbeitenden unverzichtbare Säulen der Informationssicherheit.

Gibt es ein Universal-Rezept für die richtigen KPIs?

Wie aus dem Vorangegangen hervorgeht, ist die Auswahl der richtigen KPIs sehr individuell, da es zahlreiche verschiedene Einflussfaktoren gibt. Daher liegt es nahe, dass keine allgemein anwendbare Schablone existiert, die auf alle Arten von Organisationen passt und sämtlichen Anforderungen gerecht wird. Als Organisation müssen Sie selbst bestimmen, welche KPIs sinnvoll dazu beitragen können, Ihr individuelles Ziel für die Informationssicherheit zu erfüllen. Hier sind wieder die eingangs genannten Standards zu erwähnen, da sie eine sehr gute Grundlage für die KPI-Entwicklung bieten und da für die meisten Leitfäden mit möglichen Maßnahmen und Kennzahlen verfügbar sind. So gibt es beispielsweise zu den CIS Controls detailliert aufgeführte Maßnahmen und zugehörige Metriken. (13) ISO/IEC 27004 (14) dient als ergänzender Leitfaden zu möglichen Messmethoden für ein ISMS nach ISO/IEC 27001. Bei KPIs geht es keineswegs darum, besonders kreativ zu sein, sondern eine möglichst effiziente und aussagekräftige fortlaufende Messung des Stands der Informationssicherheit zu ermöglichen. Daher ist es ratsam, auf in der Praxis bewährte Standards und Frameworks zurückzugreifen.

Nachfolgend sind einige Beispiele aufgeführt, die nicht als abschließend zu betrachten sind und lediglich dazu dienen, einen Eindruck von der Vielseitigkeit von Kennzahlen und möglichen Optionen zu vermitteln.

Eine Liste mit möglichen Kennzahlen bietet beispielsweise der „Performance Measurement Guide for Information Security“ (15) zur NIST Special Publication 800 55 Revision 1. Dabei ist zu berücksichtigen, dass diese Liste nur eine Grundlage bildet und nach Bedarf Ihrer Organisation entsprechend angepasst und erweitert werden muss. Der NIST Guide unterscheidet zwischen Kennzahlen auf Programm- und Systemebene und umfasst neben den bloßen Kennzahlen weitere Informationen wie das übergeordnete Ziel, die Formel zum Ermitteln der KPI, den Zielwert, Zuständigkeiten und Datenquellen sowie Angaben dazu, in welchen Abständen und in welcher Form die jeweilige Kennzahl erfasst und berichtet werden sollte.

Die folgende Tabelle enthält eine Auswahl der darin aufgeführten Maßstäbe:

| Kategorie | Kennzahl |

|---|---|

| Sicherheitsbudget | Anteil (%) des für Informationssicherheit aufgebrachten Budgets im Vergleich zum Gesamtbudget für Informationstechnik |

| Schwachstellenmanagement | Anteil (%) der Schwachstellen mit der Bewertung „Hoch“, die innerhalb des durch Ihre Organisation definierten Zeitraums nach dem Erkennen behoben wurden, im Vergleich zu den identifizierten Schwachstellen mit der Bewertung „Hoch“ |

| Schulung und Awareness | Anteil (%) der für Informationssicherheit zuständigen Mitarbeitenden, die eine entsprechende Sicherheitsschulung absolviert haben, im Vergleich zur Gesamtzahl der für Informationssicherheit zuständigen Mitarbeitenden |

| Wartung | Anteil (%) der Systemkomponenten, die entsprechend der Wartungspläne gewartet werden, im Vergleich zur Gesamtanzahl an Systemkomponenten |

| Identifizierung und Authentifizierung | Anteil (%) der Benutzer mit Zugang zu gemeinsamen Konten im Vergleich zur Gesamtanzahl an Benutzern |

| Notfallplan | Anteil (%) der Systeme, die jährlichen Tests zum Notfallplan unterzogen wurden, im Vergleich zur Gesamtanzahl an Informationssystemen im Systeminventar |

Darüber hinaus können beispielsweise monatlich die operationellen Risiken bei allen Abteilungsleitern Ihrer Organisation abgefragt werden; dazu gehören Schwachstellen, Fehler, Ausfallzeiten oder Angriffe, die sowohl erfolgt sein können oder abgewendet werden konnten. Diese werden mit dem jeweiligen Verlust angegeben, z.B. die genaue Ausfallzeit, die Anzahl der Benutzer, die davon betroffen waren, und die Summe der Arbeitszeit, die dadurch verloren ging. Die Summe des Schadens wird dabei geschätzt.

Im Zusammenhang mit Risiken kann auch die Anzahl der identifizierten Risiken mit der jeweiligen Bewertung (z.B. gering, mittel, hoch), die im Rahmen der zuvor erwähnten Risikobeurteilung ermittelt wurden, als Kennzahl betrachtet werden.

Ebenso wie die Risikobeurteilung wurden Audits bereits als Methode zum Ermitteln des Status Quo der Informationssicherheit genannt. Die Ergebnisse dieser Audits beziehungsweise die resultierenden To-Dos können ebenfalls als KPIs verwendet werden, genauer gesagt deren Anzahl. Dazu gehört auch die Anzahl von definierten Ausnahmen, bei denen Kontrollen nicht so umgesetzt wurden, wie es vom jeweiligen Standard gefordert wird.

Für Organisationen, die im Hinblick auf die Informationssicherheit schon etwas fortgeschrittener sind und ein Security Operations Center (SOC) oder Security Information and Event Management (SIEM) implementiert haben, sind auch Kennzahlen relevant wie die Zeit, die vergeht, bis ein Vorfall erkannt wird (Mean Time to Detection, MTTD), oder die Zeit bis zur Behebung eines Vorfalls (Mean Time to Remediation, MTTR).

Des Weiteren können Ergebnisse von Schwachstellen-Scans herangezogen werden, die zum Beispiel die Anzahl an Legacy-Systemen und den Anteil von gepatchten Systemen/Applikationen im Vergleich zu ungepatchten Systemen/Applikationen umfassen. Auch Tests wie Phishing-Kampagnen, Table Top Exercises (TTX) und Backup-Recovery-Tests können als Grundlage für Kennzahlen dienen.

Die genannten Optionen vermitteln einen ersten Eindruck, in welche Richtungen bei der Einführung und Auswahl von KPIs gedacht werden kann und sollte. Wichtig ist, dass die Menge der eingesetzten KPIs angemessen ist. Wenn Sie erst am Anfang der Einführung stehen, sollten Sie zunächst nur einige wenige auswählen, die nach und nach erweitert oder angepasst werden können. Andernfalls verfehlen die Kennzahlen möglicherweise ihr Ziel, sie sollen schließlich aussagekräftige und kompakte Informationen liefern. Gibt es zu viele Kennzahlen, kann es schwierig werden, den Überblick zu behalten und verwertbare Erkenntnisse abzuleiten. Außerdem kann die Erhebung von KPIs je nach erforderlichen Daten aufwendig sein und übermäßigen zusätzlichen Aufwand verursachen.

Fazit

Alles in allem können KPIs dazu beitragen, ein nur schwer greifbares Thema, nämlich die Informationssicherheit, konkreter und somit auch leichter steuerbar zu machen. Informationssicherheit ist angesichts verschiedenster Einflussfaktoren komplex und dementsprechend ist auch ihre Messung ein komplexes Unterfangen.

KPIs können nur dann verwertbare Informationen liefern, wenn sie bedacht ausgewählt werden. Hierzu muss auch die Grundlage für aussagekräftige KPIs gegeben sein: angemessene Maßnahmen. Nur dann zeigen KPIs ein realistisches Abbild der Informationssicherheit in Ihrer Organisation.

Bei der Auswahl der Maßnahmen, die den KPIs zugrunde liegen, gilt wie auch generell der Grundsatz, dass Vorsicht besser ist als Nachsicht. So sollten Maßnahmen nicht nur auf bereits eingetretene Vorfälle abzielen, sondern vor allen Dingen auch die Prävention von Vorfällen unterstützen; dabei sind vor allem Schulungen eine wichtige Komponente. Nur mit soliden Vorsorgemaßnahmen und einer kontinuierlichen Überwachung können Sie sicherstellen, dass Sie ein potenzieller Cyberangriff nicht unvorbereitet trifft.

Es liegt vielleicht nicht in Ihrer Hand zu verhindern, dass solche Angriffe überhaupt geschehen, aber Sie können sich dagegen schützen und die möglichen Auswirkungen verringern, sollte es in Ihrer Organisation doch einmal zu einem Vorfall kommen.

In diesem Fall sollten Sie zudem keine falsche Scheu zeigen, sondern sich schnellstmöglich mit entsprechenden Experten oder Behörden in Verbindung setzen.

Über den Autor

Lena Mohr absolvierte zunächst an der Würzburger Dolmetscherschule eine Ausbildung zur staatlich geprüften Übersetzerin und Dolmetscherin. Ergänzend zu dieser Ausbildung begann sie ein Studium an der Hochschule für angewandte Wissenschaften Würzburg-Schweinfurt, das sie 2015 mit dem Titel B.A. in Translation (Technology) abschloss. Erste praktische Erfahrung sammelte sie dabei im Rahmen eines Auslandssemesters in Sheffield. Nach ihrem Studium verschlug es sie nach München, wo Lena als Übersetzerin mit Projektverantwortung in einer internationalen Übersetzungsagentur mehrere Jahre lang verschiedene Kunden betreute. Seit Juli 2020 ist sie bei Oneconsult als Technical Communicator & Team Assistant tätig. Lena Mohr ist zertifizierter ISO/IEC 27001 Practitioner – Information Security Officer.

Über Oneconsult

Die Oneconsult-Unternehmensgruppe ist seit 2003 Ihr renommierter Schweizer Cybersecurity Services Partner mit Büros in der Schweiz und Deutschland und 2000+ weltweit durchgeführten Security-Projekten.

Erhalten Sie kompetente Beratung vom inhabergeführten und herstellerunabhängigen Cybersecurity-Spezialisten mit 40+ hochqualifizierten Cybersecurity Experten, darunter zertifizierte Ethical Hacker / Penetration Tester (OPST, OPSA, OSCP, OSCE, GXPN), IT-Forensiker (GCFA, GCFE, GREM, GNFA), ISO Security Auditoren (ISO 27001 Lead Auditor, ISO 27005 Risk Manager, ISO 27035 Incident Manager) und dedizierte IT Security Researcher, um auch Ihre anspruchsvollsten Herausforderungen im Informationssicherheitsbereich zu bewältigen. Gemeinsam gehen wir Ihre externen und internen Bedrohungen wie Malware-Infektionen, Hacker-Attacken und APT sowie digitalen Betrug und Datenverlust mit Kerndienstleistungen wie Penetration Tests / Ethical Hacking, APT Tests unter Realbedingungen und ISO 27001 Security Audits an. Bei Notfällen können Sie rund um die Uhr (24 h x 365 Tage) auf die Unterstützung des Digital Forensics & Incident Response (DFIR) Expertenteams von Oneconsult zählen.

Quellen

[1]: https://www.pwc.de/de/consulting/forensic-services/wirtschaftskriminalitaet-ein-niemals-endender-kampf.pdf

[2]: https://digitalswitzerland.com/wp-content/uploads/2021/02/Schlussbericht_Studie_Digitalsierung_und_CyberriskKMU_2020_12_08.pdf

[3]: https://www.agcs.allianz.com/news-and-insights/news/allianz-risk-barometer-2021-de.html

[4]: https://www.capgemini.com/de-de/resources/information-security-benchmark-2019/

[5]: https://www.beuth.de/de/norm/din-en-iso-iec-27001/269670716

[6]: https://www.cisecurity.org/controls/

[7]: https://www.nist.gov/cyberframework

[8]: https://www.bwl.admin.ch/bwl/de/home/themen/ikt/ikt_minimalstandard.html

[9]: https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/bsi-standards_node.html

[10]: https://www.cisco.com/c/de_de/products/security/ciso-benchmark-report-2020.html?CCID=cc000160&DTID=odicdc000016&OID=ebksc020457

[11]: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/checklisten_2019.html

[12]: https://www.bwl.admin.ch/bwl/de/home/themen/ikt/ikt_minimalstandard.html

[13]: https://www.cisecurity.org/white-papers/cis-controls-v7-measures-metrics/

[14]: https://www.beuth.de/de/norm/iso-iec-27004/267539970

[15]: https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-55r1.pdf