Password Spraying und Credential Stuffing gehören zu den häufigsten Methoden, mit denen Angreifer versuchen, sich unbefugt Zugriff auf Unternehmenssysteme zu verschaffen. Im Vergleich zu klassischen Brute-Force-Angriffen lassen sich Password-Spraying-Angriffe schwerer erkennen. Sie nutzen gezielt die menschliche Schwäche für leicht zu merkende Passwörter aus. In diesem Beitrag zeigen wir, wie diese Angriffe ablaufen, welche Risiken sie bergen und welche Massnahmen Unternehmen ergreifen können, um sich effektiv zu schützen.

Inhaltsverzeichnis

- Was ist Password Spraying?

- Das Vorgehen von Cyberkriminellen beim Password Spraying

- Typische Angriffsziele und -vektoren von Password-Spraying-Angriffen

- Der Unterschied zwischen Password Spraying und Credential Stuffing

- Wie können Password Spraying und Credential Stuffing verhindert werden?

- Fazit: Cybersicherheit durch Awareness und Tests stärken

Was ist Password Spraying?

Password Spraying ist eine Angriffstechnik, bei der Cyberkriminelle versuchen, sich mit wenigen häufig genutzten Passwörtern Zugriff auf eine Vielzahl von Benutzerkonten zu verschaffen. Laut dem MITRE ATT&CK Framework ist dieser Angriff mit der Kennung T1110.003 als spezielle Form eines Brute-Force-Angriffs klassifiziert und nutzt den Umstand aus, dass viele Benutzer leicht zu erratende Passwörter verwenden.

Das Vorgehen von Cyberkriminellen beim Password Spraying

Im Gegensatz zu klassischen Brute-Force-Angriffen, bei denen Angreifer Tausende oder sogar Millionen von Passwörtern für ein einzelnes Benutzerkonto ausprobieren, wird beim Password Spraying ein gegenteiliger Ansatz verwendet. Hierbei wird versucht, sich mit einem einzelnen oder mit wenigen ausgewählten Passwörtern für eine Liste von validen Benutzerkonten an einem Dienst anzumelden.

Für einen solchen Angriff benötigen Angreifer zwei Komponenten:

- ein (unsicheres) Passwort, das wahrscheinlich von mehreren Benutzern verwendet wird

- eine Liste von validen Benutzerkonten

Nachfolgend erklären wir, wie Cyberkriminelle sich diese Komponenten beschaffen und wie sie im Detail vorgehen. Außerdem zeigen wir auf, welche Massnahmen Unternehmen ergreifen können, um ihre Systeme besser zu schützen.

Unsichere Passwörter – wie Angreifer sie gezielt ausnutzen

Unsichere Passwörter ausfindig zu machen ist für Angreifer recht einfach. Es gibt zahlreiche Sammlungen von geleakten Passwörtern, die öffentlich verfügbar sind, so z. B. die bekannten Passwortsammlungen von Kaonashi oder ignis-sec (https://github.com/kaonashi-passwords/Kaonashi und https://github.com/ignis-sec/Pwdb-Public).

Auch ein Download der mehrere 100 Millionen Passwörter enthaltenden Breaches-Sammlung von Have I Been Pwned oder der HashMob-Listen gibt einen Überblick darüber, welche Passwörter besonders gern gewählt werden.

Doch auch benutzerdefinierte Passwörter können zum Erfolg führen. Cyberkriminelle versuchen häufig, den Unternehmensnamen mit dem aktuellen Jahr zu verknüpfen und daraus ein Passwort zu generieren, das möglicherweise von den Mitarbeitenden verwendet wird. Im Fall von Oneconsult wäre dies beispielsweise Oneconsult2025!.

Benutzer-Enumeration – so identifizieren Angreifer valide Konten

Die Enumeration von validen Benutzernamen in einem Unternehmen kann sich für Angreifer schon etwas schwieriger gestalten. Dabei sollte unterschieden werden, ob der Angriff von außerhalb des Unternehmens (beispielsweise auf ein Webportal) oder von innerhalb des Unternehmens (beispielsweise gegen Domänenbenutzer) erfolgt.

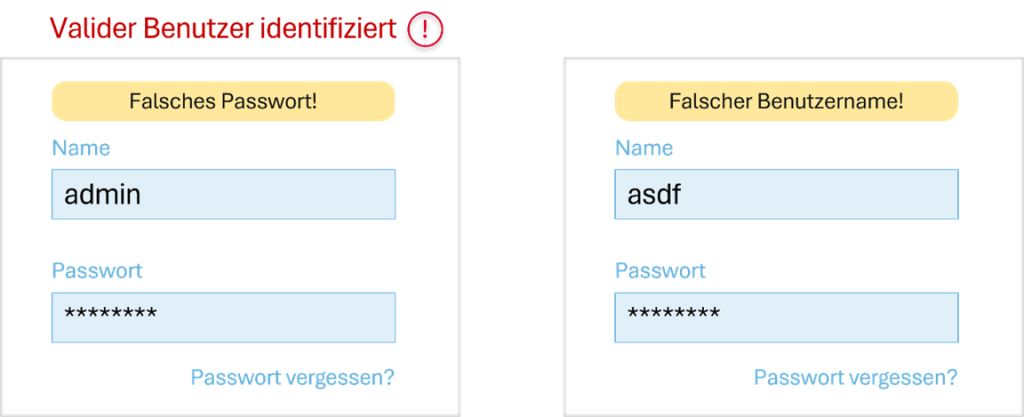

Aus externer Angriffsperspektive existieren verschiedene Möglichkeiten, valide Benutzer zu identifizieren. So können beispielsweise Webportale selbst durch Fehlermeldungen Aufschluss darüber geben, ob ein Benutzerkonto existiert oder nicht.

In Abbildung 1 ist exemplarisch aufgezeigt, wie sich valide Benutzer anhand von Fehlermeldungen identifizieren lassen. Angreifer können nach wenigen Eingaben verschiedener Benutzernamen folgendes Muster erkennen: Existiert der Benutzer, wird die Fehlermeldung «Falsches Passwort!» ausgegeben. Existiert der Benutzer nicht, meldet der Server «Falscher Benutzername!» zurück.

Abbildung 1: Identifikation valider Benutzer

Angreifer können zudem versuchen, valide Benutzer über Cloud-Endpunkte zu enumerieren. Für Microsoft 365 bietet sich dazu das Werkzeug o365creeper an. Dieses Python-Skript verwendet eine Liste von potenziell validen Benutzernamen und sendet diese gegen den Microsoft-Endpunkt /common/GetCredentialType. Je nachdem, ob der Benutzername existiert oder nicht, gibt der Parameter IfExistsResult in der Antwort des Servers 0 oder 1 aus.

Ein typischer Aufruf könnte folgendermaßen aussehen:

o365creeper.py -f potenzielle-benutzernamen.txt -o valide-benutzernamen.txtNatürlich können Angreifer wie schon bei der Suche nach schwachen Passwörtern auch auf Breaches-Listen zurückgreifen. Neben Have I Been Pwned oder diversen Plattformen, auf denen Datenlecks publiziert oder zum Verkauf angeboten werden, können für die Suche nach Benutzerkonten auch Bezahldienste wie Darknetsearch by Kaduu oder hunter.io verwendet werden.

Von einem internen Netzwerk aus (beispielsweise in einer Active-Directory-Domäne) ist es weniger kompliziert, Benutzer zu enumerieren. Hierfür ist ein valider Domänenbenutzer ohne besondere Berechtigungen bereits ausreichend.

Neben validen Windows-Werkzeugen wie dem ADExplorer aus der Sysinternals Suite oder dem PowerShell-Active-Directory-Modul existieren auch explizite Angriffswerkzeuge für die Enumeration.

Im Folgenden wird eine kleine Auswahl aufgeführt:

Linux:

Windows:

H3: Passwortrichtlinien – warum sie entscheidend für Password-Spraying-Angriffe sind

Vor dem eigentlichen Passwort-Spraying-Angriff ist es sinnvoll, insbesondere in internen Netzwerken die geltenden Passwortrichtlinien zu prüfen. Liegt die Sperrschwelle beispielsweise bei fünf ungültigen Anmeldeversuchen, würden Angreifer beim sechsten Password-Spraying-Versuch wahrscheinlich eine Vielzahl der Benutzer aus der Liste sperren. Durch die Kenntnis der Richtlinien lassen sich unnötige Sperrungen vermeiden und es kann gezielt vorgegangen werden.

Die Passwortrichtlinie einer Domäne kann mit folgenden Werkzeugen abgefragt werden:

Linux:

Windows:

- net accounts

Hinweis: Je nach Härtung einer Active-Directory-Domäne kann es passieren, dass für bestimmte Konten eigene Passwortrichtlinien existieren. Dies ist beispielsweise bei fine grained password policies der Fall. Auch Produkte von Drittanbietern können eigene Passwortrichtlinien implementieren, die möglicherweise von der Standard-Passwortrichtline abweichen. Sollte ein Password-Spraying-Angriff im Rahmen einer Sicherheitsprüfung selbst durchgeführt werden, ist es ratsam, zu prüfen, für welche Konten Passwortrichtlinien gelten.

Durchführung eines Password-Spraying-Angriffs

Ausgestattet mit einer Liste valider Benutzerkonten, einem Passwort, das wahrscheinlich von Mitarbeitenden verwendet wird, und der Kenntnis über die angewandte Passwortrichtline können Angreifer im finalen Schritt den eigentlichen Password-Spraying-Angriff durchführen.

Je nach Angriffsszenario bieten sich auch hierbei unterschiedliche Werkzeuge an. Das Vorgehen ist jedoch bei allen Szenarien gleich. Angreifer authentifizieren sich mit Benutzernamen aus ihrer Liste und immer dem gleichen Passwort. Erfolgt eine erfolgreiche Authentifizierung, gilt dieser Benutzer als kompromittiert.

Auswahl an Werkzeugen für Password-Spraying-Angriffe in einer Active-Directory-Domäne:

Auswahl an Werkzeugen für Password-Spraying-Angriffe gegen extern erreichbare Systeme wie Azure, OWA, Citrix, VPN-Endpunkte etc.:

Die damit erhaltenen Zugangsinformationen können anschließend für weitere Angriffe im Kontext des kompromittierten Benutzers verwendet werden.

Typische Angriffsziele und -vektoren von Password-Spraying-Angriffen

Wie bereits erwähnt, können Cyberkriminelle Password-Spraying-Angriffe sowohl auf extern erreichbare als auch auf interne Systeme durchführen. Somit kann ein solcher Angriff für den initialen Zugriff auf Systeme, beispielsweise in der Cloud, aber auch in einer späteren Phase eines Cyberangriffs erfolgen.

Da auch heute noch die Authentifizierung in erster Linie über Passwörter erfolgt und Benutzer tendenziell Passwörter verwenden, die leicht zu merken (und aus diesem Grund auch leicht zu erraten) sind, erfreuen sich Password-Spraying-Angriffe weiterhin großer Beliebtheit. Dies zeigt sich durch Angriffe insbesondere auf öffentlich erreichbare Azure- und EntraID-Endpunkte.

Quellen: The Hacker News, Heise, Bitdefender

Mit einem regelmässigen Password Audit können Unternehmen die Passwortsicherheit überprüfen, Schwachstellen frühzeitig erkennen und die Cyberresilienz mit gezielten Massnahmen nachhaltig stärken.

Der Unterschied zwischen Password Spraying und Credential Stuffing

Sowohl Password Spraying als auch Credential Stuffing gehören zu den beliebtesten Methoden von Cyberkriminellen, um Accounts zu übernehmen. Die beiden Begriffe werden zwar gerne synonym verwendet, stellen jedoch zwei unterschiedliche Arten von Angriffen dar.

Während beim Password Spraying der Umstand ausgenutzt wird, dass viele Benutzer tendenziell schwache oder leicht zu merkende Passwörter verwenden, profitiert Credential Stuffing davon, dass viele Benutzer ihr Passwort zudem für mehrere Konten verwenden.

Das lässt sich auch von der englischen Bezeichnung «Credential Stuffing» ableiten, die aussagt, dass Angreifer Zugangsdaten aus Breaches verwenden und sämtliche Login-Masken damit «füllen». Dabei nehmen sie die Kombinationen aus E-Mail-Adressen bzw. Benutzernamen und Passwörtern, die ein Benutzer verwendet (oder in der Vergangenheit verwendet hat), und probieren diese bei anderen Diensten aus. Das baut auf der Hoffnung auf, dass Benutzer mit derselben E-Mail-Adresse registriert sind und dasselbe Passwort verwenden.

Hinweis: Ein Unternehmen kann bis zu einem gewissen Grad kontrollieren, ob Mitarbeitende Passwörter innerhalb des Unternehmens wiederverwenden. Es kann jedoch nicht kontrolliert werden, ob Mitarbeitende das Unternehmenspasswort im privaten Umfeld nutzen. Je nach Risikoabschätzung kann es aus diesem Grund sinnvoll sein, mithilfe einer «Darknet-Überwachung» Breaches zu identifizieren, von denen die Unternehmenskonten der Mitarbeitenden betroffen sind.

Wie können Password Spraying und Credential Stuffing verhindert werden?

Nachdem wir gesehen haben, wie Angreifer Password-Spraying-Angriffe durchführen und welche Faktoren dabei eine Rolle spielen, stellt sich die entscheidende Frage: Was können Unternehmen konkret tun, um derartige Cyberangriffe zu erkennen und zu verhindern?

Erkennungsmethoden für Password Spraying und Credential Stuffing

Beide Arten von Cyberangriffen sind auch deshalb so beliebt, da sie vergleichsweise unauffällig ablaufen. Ein klassischer Brute-Force-Angriff kann in den Logs recht schnell erkannt werden, da es zu vielen Falschanmeldungen für ein betroffenes Benutzerkonto kommt.

Bei einem Password-Spraying-Angriff hingegen muss nach anderen Mustern gesucht werden. Eine Möglichkeit besteht darin, nach Authentifizierungsversuchen von vielen verschiedenen Benutzern innerhalb kurzer Zeit zu schauen. Erfolgten diese zudem von einzelnen (oder mehreren wenigen) IP-Adressen/Geräten, handelt es sich vermutlich um einen Password-Spraying-Angriff.

Credential Stuffing lässt sich schwerer erkennen als Password Spraying, da die Angriffe unter Verwendung potenziell gültiger Zugangsdaten erfolgen und bei oberflächlicher Betrachtung wie legitime Login-Versuche erscheinen. Ist eine «Darknet-Überwachung» bereits etabliert, empfiehlt es sich, nach einem neuen Breach Ausschau zu halten und diesen im Falle eines Entdeckens dann nach Benutzerkonten des eigenen Unternehmens zu durchsuchen. Anschließend sollten verdächtige Anmeldeversuche an der eigenen Infrastruktur mit den betroffenen Benutzern identifiziert werden. Zudem empfiehlt es sich, die Benutzer aufzufordern, ihr Passwort zu ändern.

Als proaktive Möglichkeit zur Erkennung im internen Netzwerk haben sich zudem sogenannte «Honeypots» etabliert. Dabei handelt es sich beispielsweise um Zugangsinformationen von nicht existierenden Benutzern, die scheinbar über hohe Berechtigungen verfügen (beispielsweise «adm» im Namen). Solche Zugangsdaten werden an leicht erreichbaren Stellen wie einer öffentlichen Netzwerkfreigabe im internen Netz abgelegt. Sobald Angreifer versuchen, diese Zugangsdaten im Zuge eines Credential-Stuffing-Angriffs zu verwenden, wird ein Alarm ausgelöst.

Wie in den meisten Fällen setzt die effektive Erkennung ein umfangreiches Logging voraus. Hierbei müssen für sämtliche relevante Endpunkte insbesondere Authentifizierungsversuche geloggt werden.

Prävention von Password-Spraying- und Credential-Stuffing-Angriffen

Sowohl Password-Spraying- als auch Credential-Stuffing-Angriffe können Angreifern durch präventive Maßnahmen deutlich erschwert werden.

Der Erfolg eines Password-Spraying-Angriffs hängt von der Qualität des Passworts ab. Beliebte Passwörter sollten vermieden werden. Hierfür kann ein Passwort Audit oder auch der Microsoft-Entra-Kennwortschutz sinnvoll sein. Dieser verhindert die Verwendung von schwachen oder bekannten Passwörtern und kann zudem um eine benutzerdefinierte Liste an Schlüsselwörtern wie dem Unternehmensnamen erweitert werden. Dabei werden zahlreiche Abwandlungen dieses Schlüsselworts ebenfalls blockiert. Zusätzlich können Cybersecurity-Awareness-Trainings dazu beitragen, dass Benutzer sichere Passwörter wählen.

Password-Spraying-Angriffe auf externe Login-Seiten können außerdem erschwert werden, indem ein Rate Limit für Passwörter und Benutzernamen implementiert wird. Ziel sollte es dabei nicht sein, dass Benutzer nach mehreren fehlgeschlagenen Anmeldeversuchen in kurzer Zeit gesperrt werden, da Angreifer sich diesen Umstand zunutze machen könnten, um Benutzer gezielt auszusperren. Vielmehr sollte die Zeit zwischen den einzelnen Anfragen sukzessive erhöht werden, sodass ein automatisierter Angriff zu lange dauern würde.

Eine weitere Empfehlung, um Password-Spraying-, Credential-Stuffing- und viele weitere Angriffe auf die Authentifizierung zu vermeiden, besteht darin, wann immer möglich, einen zweiten Faktor zu verwenden. Da Angreifer für den Zugriff im Besitz des Passworts und des zweiten Faktors sein müssen, erhöht sich die Hürde für einen erfolgreichen Angriff immens.

Weiterhin ist es immer sinnvoll, zu prüfen, von wo aus der Zugriff auf eine Ressource erfolgt.

- Passt das Gerät zum Benutzer?

- Ist ein Zugriff aus diesem Land erwünscht?

Zuletzt empfiehlt sich der sogenannte Defense-in-Depth-Ansatz. Damit wird versucht, die Auswirkungen eines Angriffs zu minimieren, indem mehrere nacheinander gelagerte Verteidigungsschichten eingeführt werden. So können beispielsweise Benutzer durch einen Password-Spraying-Angriff kompromittiert worden sein. Da sie jedoch über möglichst wenige Rechte verfügen (Least-Privilege-Prinzip), können Angreifer nur eingeschränkt damit agieren.

Fazit: Cybersicherheit durch Awareness und Tests stärken

Password-Spraying- und Credential-Stuffing-Angriffe sind heutzutage weit verbreitet und stellen eine ernsthafte Bedrohung für Unternehmen dar. Da Benutzer häufig zahlreiche Konten verwalten müssen, steigt die Versuchung, schwache Passwörter zu nutzen bzw. Passwörter mehrfach zu verwenden – ein Einfallstor für Angreifer. Erschwerend kommt hinzu, dass derartige Angriffe schwer zu erkennen sind.

Umso wichtiger ist es, proaktiv Massnahmen zu ergreifen. Dazu gehören grundlegende IT-Sicherheitsprinzipien wie die Verwendung starker, einzigartiger Passwörter, der Einsatz von Multi-Faktor-Authentifizierung und ein Defense-in-Depth-Ansatz. Kombiniert mit regelmässigen Tests und Awareness-Trainings wie beispielsweise einem Cyber Security Awareness Escape Room lässt sich so die Widerstandsfähigkeit gegenüber Password-Spraying- und Credential-Stuffing-Angriffen deutlich erhöhen.

Oneconsult bietet Ihnen verschiedene Möglichkeiten, Ihre Resilienz auf Password-Spraying- und Credential Stuffing-Angriffe zu testen. Unser Penetration Testing Team hilft Ihnen dabei, Schwachstellen in der Authentifizierung aufzudecken und zu schließen. Unser Red Team prüft anschließend die umgesetzten Maßnahmen und führt Angriffe so durch, wie auch reale Akteure vorgehen würden.