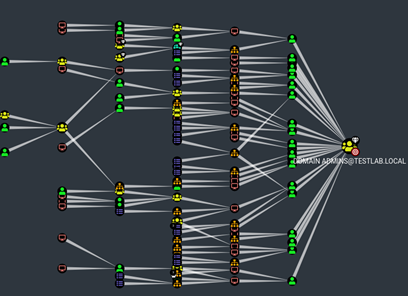

BloodHound – Schwachstellen im Active Directory auf der Spur

Eine moderne Active-Directory-Umgebung besteht aus vielen verschiedenen Komponenten. So gibt es Clients, Server, Datenbanken, Benutzer, Anwendungen und vieles mehr. Dabei kann es schwierig werden, den Überblick zu behalten (insbesondere als Red Team). Das Tool BloodHound kann hier Abhilfe schaffen.