Eine moderne Active-Directory-Umgebung besteht aus vielen verschiedenen Komponenten. So gibt es Clients, Server, Datenbanken, Benutzer, Anwendungen und vieles mehr. Dabei kann es schwierig werden, den Überblick zu behalten (insbesondere als Red Team). Das Tool BloodHound kann hier Abhilfe schaffen.

Was ist «BloodHound»?

Wie der Name schon vermuten lässt, schnüffelt BloodHound innerhalb der Active-Directory-Umgebung herum, identifiziert Benutzer und deckt Beziehungen zwischen den verschiedensten Komponenten auf.

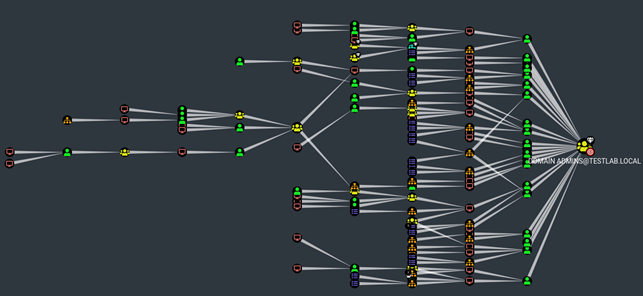

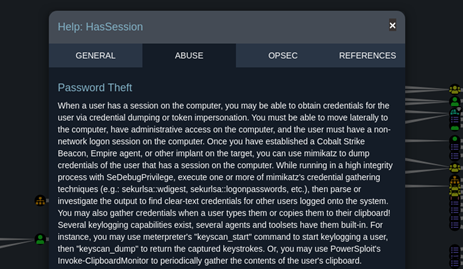

Die Ergebnisse stellt BloodHound im Anschluss in einer Graph-Datenbank dar, sodass der Anwender auf den ersten Blick erkennt, womit er es zu tun hat. Darüber hinaus ist BloodHound in der Lage, zusätzliche Informationen zu verschiedenen Komponenten wie Gruppenzugehörigkeiten, Hilfestellungen zum Lateral Movement oder Hinweise zur Behebung der Schwachstelle anzuzeigen. Ein weiteres nützliches Feature ist zudem die Darstellung des kürzesten Wegs zwischen zwei Zielen.

Wie funktioniert «BloodHound»?

Technisch gesehen wird auf einem bereits kompromittierten Host eine Anwendung namens SharpHound ausgeführt, welche die notwendigen Informationen in der Active-Directory-Umgebung sammelt und sie in Dateien ablegt. BloodHound selbst verwendet diese Dateien als Inputdaten und importiert sie in eine Neo4J-Graph-Datenbank.

Das Tool liefert einige vorgefertigte Abfragen, welche dabei helfen, sich schnell zurechtzufinden. Es können jedoch auch eigene (teilweise sehr komplexe) Queries geschrieben werden, um passgenaue Ergebnisse zu erhalten.

Des Weiteren besteht die Möglichkeit, einzelne Komponenten beispielsweise als kompromittiert oder als sogenanntes «High Value Target» zu markieren.

BloodHound ist zudem in der Lage, dem Anwender nützliche Informationen zu den Verbindungen zwischen den Datenpunkten zur Verfügung zu stellen. Dies umfasst unter anderem allgemeine Informationen zur Beziehung der Komponente aber auch mögliche Angriffsvektoren.

Wo wird «BloodHound» eingesetzt?

Das Tool kommt nicht nur beim Red Teaming zum Einsatz. Auch Netzwerkadministratoren können BloodHound einsetzen, um Schwachstellen in ihrer Active-Directory-Umgebung zu finden und zu beheben.

Fazit

Zusammenfassend lässt sich sagen, dass das Tool bei jedem Red-Teaming-Einsatz unerlässlich ist. Informationen können schnell gesammelt werden und der «Angreifer» weiss jederzeit, an welcher Stelle im Netzwerk er sich gerade befindet, und kann seine nächsten Schritte sorgfältig planen.

Wenn Sie Beratung oder Unterstützung bei der Absicherung Ihrer Active-Directory-Umgebung benötigen, kontaktieren Sie jederzeit gerne das Oneconsult-Team.