Mit der Verlagerung der Microsoft Dienste in die Cloud werden das Azure Active Directory (Azure AD) und Microsoft 365 (M365) beliebte Angriffsziele für Angreifer. Ein Threat Hunting kann helfen, Anzeichen einer Kompromittierung frühzeitig aufzudecken.

Cyberkriminelle sind immer darauf bedacht, die neusten Trends in der IT-Welt zu kennen, um stets neue Möglichkeiten für Angriffe zu entwickeln. Die Migration der Microsoft Dienste in die Cloud hat den Fokus der Angreifer auch auf das Azure AD und M365 gelenkt. Ein beliebtes Angriffsszenario ist die Kompromittierung eines Benutzerkontos. Ein solcher Angriff kann gerne auch über längere Zeit unentdeckt bleiben, wenn die Systeme nicht aktiv überwacht werden. Ein Threat Hunting setzt genau an dieser Stelle an, indem aktiv nach Indikatoren einer Kompromittierung gesucht wird. Das Digital Forensics und Incident Response trifft immer wieder auf solche Fälle. Dieser Artikel zeigt auf, wonach man Ausschau halten sollte und erklärt die möglichen Folgen einer Kompromittierung.

Inhaltsverzeichnis

Angriff auf das Benutzerkonto

Wie bereits im Blogbeitrag «Angriffe auf das Azure Active Directory und auf Azure-Dienste – Ins Netz gegangen» aufgezeigt, sind Microsofts Identitätsdienste auf vielfältige Weise angreifbar. Es liegt in der Natur einer Cloud-Lösung, dass diese aus dem Internet für alle erreichbar ist. Wenn es einem Angreifer gelingt, die Zugangsdaten eines Benutzers zu erlangen, kann er sich mit diesen selber in der Cloud anmelden und in der Umgebung sein Unwesen treiben.

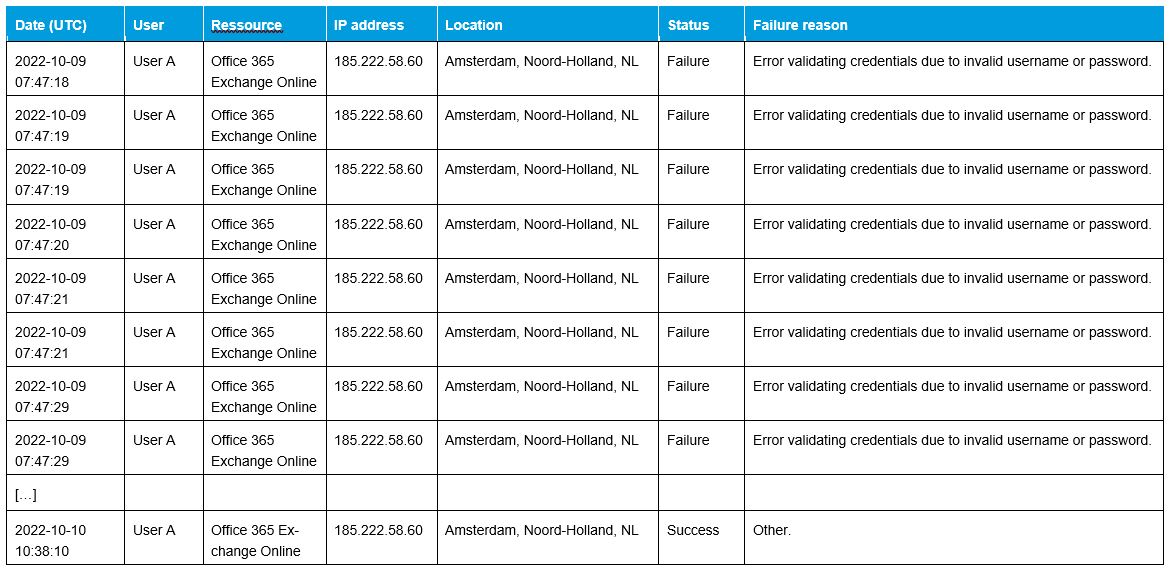

Die drei häufigsten Möglichkeiten, an diese Zugangsinformationen zu gelangen, sind Phishing, Brute-Force oder Passwort-Spraying Angriffe. Bei einem Brute-Force Angriff versucht der Angreifer durch Ausprobieren das Passwort zu erraten. Ein Passwort-Spraying Angriff ist eine Art Brute-Force, allerdings ohne dabei aufzufallen oder den Benutzer durch mehrfach fehlgeschlagene Logins zu sperren. Dies kann erreicht werden, indem beliebte Passwörter über viele Benutzer hinweg ausprobiert werden. Brute-Force Angriffe sind deutlich in den Sign-in Logdateien des Azure AD Portals ersichtlich. Besonders verdächtig sind mehrere fehlgeschlagene Anmeldeversuche in kürzester Zeit. Wenn darauf eine erfolgreiche Anmeldung folgt, welche nicht von einer bekannten IP-Adresse ausgeht, wurde der Benutzer mit hoher Wahrscheinlichkeit kompromittiert. Die Abbildung 1 zeigt eine Reihe fehlgeschlagener Anmeldungen aus den Niederlanden innerhalb weniger Sekunden. Es handelt sich hierbei nur um einen Ausschnitt, der Angriff zog sich über mehrere Tage hin, bis er schlussendlich erfolgreich war.

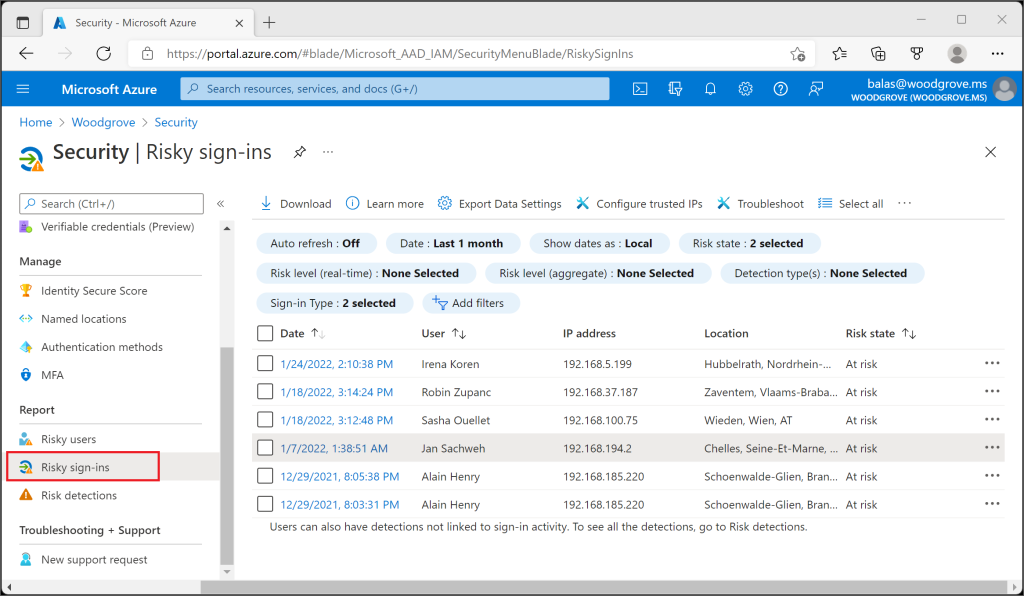

Ein Passwort-Spraying Angriff verläuft im Vergleich unauffälliger, wie auch eine Anmeldung mit durch Phishing erlangten Anmeldedaten. Aber auch solche Events sind in den Logdaten erkennbar. Das Azure AD selbst hat Hilfen implementiert, welche Auffälligkeiten in den Anmeldungen aufzeigen. Im Bereich Risky Sign-ins oder Risky Users des Azure AD Portals (siehe Abbildung 2) werden basierend auf beispielweise der Geolokalisierung, der verwendeten IP oder des verwendeten Browsers ungewöhnliche Anmeldungen dokumentiert (siehe Microsoft Learn, What a risk?)

Neben den offensichtlichen Artefakten wie den fehlgeschlagenen Anmeldungen lohnt es sich auch, andere Informationen in den Logdateien zu beurteilen. Wenn plötzlich Anmeldungen aus einem anderen Land auftreten, welche nicht durch Reisetätigkeiten erklärt werden können, sollte geprüft werden, ob dies durch die Nutzung eines Virtual Private Networks (VPN) erklärt werden kann. Auch ist in den Logs dokumentiert, von welchem Gerät aus sich der Benutzer anmeldet. Plötzliche Wechsel des Betriebssystems oder der Browser-Version können ebenfalls verdächtig sein.

Gelingt es einem Angreifer Zugangsdaten zu erlangen, hat er damit auf Grund der Vernetztheit Zugriff auf alle verfügbaren Microsoft Cloud-Dienste. Die einzige Einschränkung sind die dem Benutzer zugeteilten Berechtigungen.

Let the hunt begin

Um zu wissen, nach welchen Artefakten Ausschau gehalten werden sollte, ist es wichtig, die aktuelle Bedrohungslage zu kennen. Die Interessen der Cyberkriminellen können ganz unterschiedlich sein, haben sie sich einmal Zugang zur Microsoft Cloud-Umgebung verschafft. In den folgenden Abschnitten werden unterschiedliche Vorgehensweisen detailliert dargestellt.

Um ein Threat Hunting in der Microsoft Cloud-Umgebung durchführen zu können, wird ein Benutzer mit Global Reader und Security Reader Rechten benötigt. Dieser ermöglicht es auch, die Unified Audit Logs (UAL) einzusehen und diese für weitere Analysen zu exportieren. Die UALs sind für die forensische Untersuchung von grosser Bedeutung, da es sich hierbei um eine Sammlung aller Logs der einzelnen Dienste in der Microsoft 365 Umgebung handelt.

Benutzer Manipulation

Wenn ein Benutzer kompromittiert wurde, hat der Angreifer Zugriff auf sein Konto bei den verschiedenen Onlinediensten. Dies kann ausgenutzt werden, um im Rahmen der erteilten Berechtigung die Benutzerkonten zu manipulieren. Es können neue Benutzer oder Gruppen erstellt werden und Benutzer zu Gruppen hinzugefügt oder entfernt werden. In Exchange Online können Weiterleitungsregeln, Postfachregeln oder Postfach Delegierungen eingerichtet werden. All diese Aktivitäten haben zum Ziel, dem Angreifer auch weiterhin die Kontrolle über den kompromittierten Benutzer zu ermöglichen, ohne sich zwingend aktiv mit dessen Anmeldedaten einloggen zu müssen. Dadurch kann die Kompromittierung verschleiert und gleichzeitig eine Persistenz eingerichtet werden. Ein Angreifer hat auch die Möglichkeit, neue Applikationen, Geräte oder sogar ein neues Multifaktorgerät zur Authentifizierung im Azure AD zu hinterlegen.

All diese Aktivitäten können in den UAL nachvollzogen werden. Eine Auswahl an interessanten Einträgen wird nachfolgend aufgelistet:

- Feld «operations», Wert «Add user.»

- Feld «operations», Wert «Update user.»

- Feld «operations», Wert «Add member to group.»

- Feld «parameters.ForwardingSmtpAddress.keyword»

- Feld «operations», Wert «New-InboxRule»

Dies bezieht sich auf die Mitre Att&ck Technique T1098: Account Manipulation.

Daten Exfiltration

Ein Angreifer kann den erlangten Zugang zur Microsoft Cloud nutzen, um Informationen zu sammeln. Dies kann beispielsweise mit der Nutzung der Microsoft Graph API (siehe Microsoft Developer) umgesetzt werden, welche es ermöglicht, auf die umfängliche Datenmenge der Microsoft 365 Plattform mit gezielten Abfragen zuzugreifen. Diese Informationen können entweder für einen weiteren Angriff nützlich sein oder aber das Opfer wird mit der Veröffentlichung dieser Daten erpresst. Datenabflüsse können entweder durch das Einrichten von Weiterleitungsregeln in Exchange Online oder durch das direkte Herunterladen von OneDrive oder dem Sharepoint erfolgen. Der Filedownload ist in den UAL im Feld «operations» mit dem Wert «FileDownloaded» ersichtlich. Dies bezieht sich auf die Mitre Att&ck Techniques T1114: Email Collection und T1213: Data from Information Repositories.

E-Mail-Missbrauch

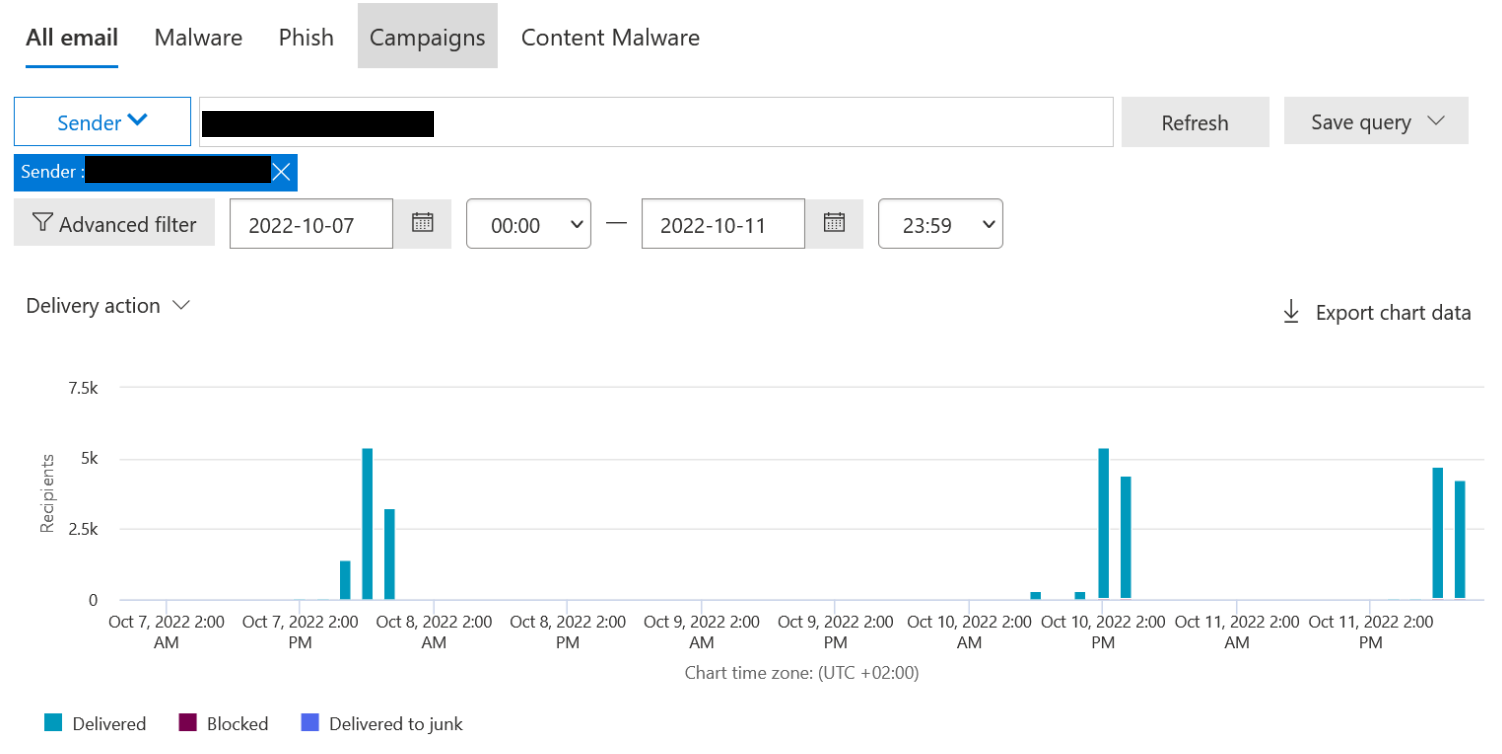

Wurde ein Benutzer kompromittiert, kann sich der Angreifer mit diesem beim Dienst Exchange Online anmelden. Er hat somit Zugriff auf ein legitimes E-Mail-Postfach, das er für weitere Angriffe verwenden kann. Zum Beispiel kann von dem E-Mailkonto aus eine Phishing-Kampagne gestartet werden (siehe Nationales Zentrum für Cybersicherheit: Phishing, Vishing, Smishing). Dies ist im Portal des Windows Defenders ersichtlich, wenn die Menge an gesendeten E-Mails deutlich über dem Durchschnitt liegt (siehe Abbildung 3). In diesem Beispiel wurden an manchen Tagen über 5’000 E-Mails von einem kompromittierten Benutzer aus versandt.

Die versendeten E-Mails können mit Hilfe einer erstellten Postfachregel verschleiert werden, in dem diese direkt in den Papierkorb verschoben und gelöscht werden.

Eine weiteres Angriffsszenario ist ein «Business Email Compromise» (BEC) (siehe Nationales Zentrum für Cybersicherheit, Rechnungsmanipulationsbetrug (BEC-Betrug)). Falls der kompromittierte Benutzer in der Vergangenheit mit Rechnungsstellungen zu tun hatte, können diese Informationen verwendet werden, um zukünftige Zahlungen bei der betroffenen Firma oder deren Kunden auf ein fremdes Konto umzuleiten.

Dies bezieht sich auf die Mitre Att&ck Techniques T1566: Phishing, T1087: Account Discovery und T1564: Hide Artefacts.

Ein Benutzer wurde kompromittiert – was nun?

Falls während dem Threat Hunting Hinweise auf eine Kompromittierung gefunden wurden, sollten eine Reihe von Sofortmassnahmen umgesetzt werden:

- Passwort des kompromittierten Benutzers zurücksetzen und dessen aktiven Sessions beenden. Damit kann sichergestellt werden, dass der direkte Zugang zum Benutzerkonto gesperrt ist.

- Multifaktor-Authentifizierung (MFA) einrichten, falls noch nicht vorhanden, oder bestehende MFA Geräte überprüfen.

Es ist allerdings auch möglich, MFA mit einem MFA-Fatigue Angriff zu umgehen. Hierbei wird der Benutzer mit Pushnachrichten aus der Authentifizierungs-App überhäuft, in der Hoffnung, dass eine davon akzeptiert wird. Diesem Risiko kann vorgebeugt werden, indem an Stelle von Push-Nachrichten die Code Eingabe aus der Authenticator-App vorgeschrieben wird (siehe Microsoft Tech Community, Defend your users from MFA fatigue attacks).

In einem weiteren Schritt ist zu prüfen, welche Aktivitäten mit dem kompromittierten Benutzer getätigt wurden. Eingerichtete Regeln sollten gelöscht werden und Benutzer Manipulationen, wie beispielsweise auch das hinzufügen eines MFA-Geräts, sind wieder auf den ursprünglichen Zustand zurückzusetzen. In den nächsten Tagen sollte der zuvor kompromittierte Benutzer regelmässig überwacht werden, um sicherzustellen, dass auch wirklich alle Spuren des Angriffs beseitigt wurden.

Wenn es sich bei dem kompromittierten Benutzer um einen Administrator handelte, ist das Ausmass des Angriffs grösser, da mit administrativen Rechten mehr Aktionen ausgeführt werden können, wie etwa das Erstellen neuer Benutzer oder das Ändern der Konfigurationen. Administratorenkonten sind deshalb besonders zu schützen (siehe Oneconsult Blogartikel «Azure Active Directory und Azure-Dienste absichern – Das Netz verstärkt»)

Fazit

Angriffe auf die Microsoft Cloud-Umgebung nehmen stetig zu. Ein Angreifer kann kompromittierte Benutzer einsetzten, um seine Rechte in der Cloud-Umgebung des Unternehmens auszuweiten, Daten abfliessen zu lassen oder das legitime Postfach für weitere Angriffe wie etwa Phishing-Kampagnen zu nutzen. Mit Hilfe eines Threat Huntings können Anzeichen eines kompromittierten Benutzers frühzeitig erkannt und weiterer Schaden verhindert werden.

Haben Sie noch Fragen oder möchten unsere Unterstützung? Das Digital Forensics und Incident Response Team hilft gerne weiter. Wir freuen uns von Ihnen zu hören!