Konfiguration einer lokalen Windows-Firewall und vor was und wie sie schützen kann.

Viele Unternehmen haben keine oder eine ungenügend konfigurierte lokale Firewall auf ihren Windows-Clients und -Servern aktiviert. Bei Clients, gerade den mobilen, wäre das Verständnis für eine lokale Firewall zwar vorhanden, trotzdem wird die Windows-Firewall wie ein Buch mit sieben Siegeln behandelt. In der Serverlandschaft sieht es nicht besser aus. Da Server in einem Rechenzentrum (oder im Keller) stehen und somit als geschützt betrachtet werden, haben Verantwortliche oft keine weiteren Gedanken darauf verwendet.

Dabei kann die Windows-Firewall merklich dabei helfen, eine «First Line of Defense», also die erste Verteidigungslinie, aufzubauen oder im heimischen LAN als «Defense in Depth», Sicherheit in der Tiefe, zu funktionieren. Gegen viele populäre Angriffsszenarien könnte eine lokale Firewall schützen: Informationssammlung, Ausbreitung eines Angreifers oder einer Malware im LAN, Finden und Kapern eines Notebooks im WLAN des Lieblingscafés, Ausnützen von neuen Sicherheitslücken, uvm.

Wie einfach eine lokale Windows-Firewall konfiguriert und ausgerollt wird, vor was und wie sie schützt, soll in den folgenden Kapiteln erläutert werden. Dabei wird auf die Grundfunktionen eingegangen; Verbindungssicherheitsregeln und IPsec werden in diesem Artikel nicht behandelt.

Inhaltsverzeichnis

Hinweis: Sollte anstelle von GPO zur Verwaltung der Clients Intune verwendet werden, so finden Sie auf Basis dieses Artikels einen praktischen Guide, der erklärt, wie auf einfache Weise dieselbe Windows Firewall Baseline auch unter Intune erstellt werden kann.

GPO, Copy & Paste, Standardregeln

Grundsätzlich beschreibt der Titel bereits, was im Kern notwendig ist, um ein funktionierendes System mit konfigurierter und aktiver Windows-Firewall zu erhalten.

Ausgerollt werden die Firewall-Einstellungen flächendeckend per Group Policy Object (GPO). Dabei wird empfohlen, die zu bedienenden Systeme zu gruppieren. Denn grundsätzlich ist es ein Giesskannenprinzip – Einzelfälle sind schwierig oder zumindest aufwändiger abzudecken. Pro Gruppe, zum Beispiel Office-Clients, wird eine GPO erstellt, die jeweils nur die Firewall-Konfiguration für diese Gruppe beinhaltet. Das hat mehrere Vorteile. Eine GPO nur für die Windows-Firewall zu verwenden, erhöht die Flexibilität bei Problemen oder speziellen Setups. Per GPO kann die Firewall einfach deaktiviert werden, ohne dass weitere Einstellungen betroffen wären. Zudem benötigen unterschiedliche Gerätetypen und Anwender unterschiedliche Firewall-Einstellungen. Weiter kann so bei einer Fehlersuche nur die Firewall einer bestimmten Gruppe deaktiviert werden, während andere Geräte weiterhin geschützt bleiben. Eine Testgruppe ergibt ausserdem Sinn, wenn neue Regeln getestet werden müssen. Die GPOs werden auf die entsprechenden Organisationseinheiten (OU) verknüpft und weiter eingerichtet (Filter etc.). Im weiteren Beispiel konzentriert sich der Artikel auf Windows-Clients. Server werden später separat behandelt.

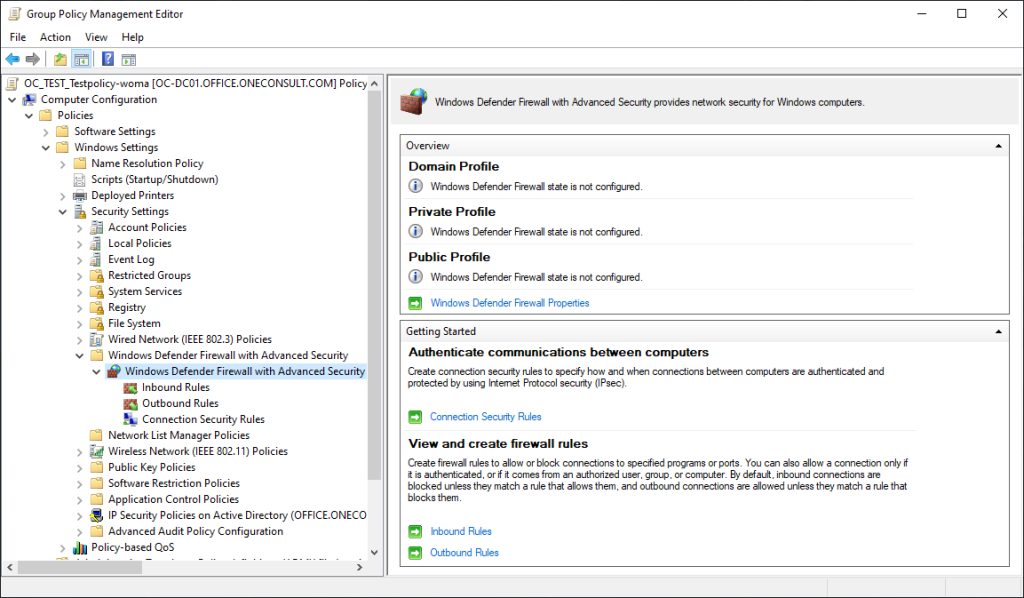

In der GPO kann die bekannte Benutzeroberfläche der Windows-Firewall unter Computer Configuration -> Windows Settings -> Security Settings -> Windows Defender Firewall with Advanced Security angezeigt werden. Rechts im Anzeigefenster wird der Einstellungsdialog per Klick auf «Windows Defender Firewall Properties» geöffnet.

Oneconsult empfiehlt, folgende Einstellungen für die drei Profile vorzunehmen:

| Einstellungen | Wert |

| Firewall state | On |

| Inbound connections | Block |

| Outbound connections | Allow |

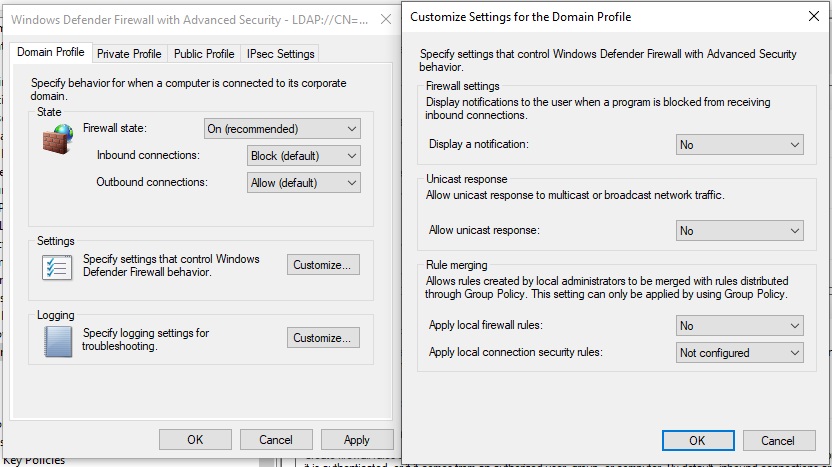

Einstellungen, welche das Verhalten der Firewall betreffen:

| Einstellung | Wert |

| Display a notification | Je nach Wunsch |

| Unicast response | No |

| Apply local firewall rules | No |

| Apply local connection security rules | (nicht Teil dieses Artikels) |

Einstellungen, welche das Loggen betreffen:

| Einstellungen | Wert |

| Name | Standardpfad mit individuellem Namen pro Profil. BSP: %systemroot%\system32\logfiles\firewall\domain-firewall.log |

| Size limit | 32’768 |

| Log dropped packets | Yes |

| Log successful connections | Not configured (oder je nach Wunsch) |

Was jetzt noch fehlt, sind die klassischen Firewall-Regeln, welche die Kommunikation erlauben oder gezielt blockieren. In der Konfiguration, wie sie hier gezeigt wird, spielen die Outbound Rules nur eine untergeordnete Rolle, da ausgehende Verbindungen per se erlaubt werden. Solange nicht etwas Spezifisches blockiert werden muss, kann diese Tabelle also leer bleiben.

Regeln einfügen

Um auf einfachem Weg die wichtigsten Regeln in die neue GPO importieren zu können, sollte erst der Zugriff auf ein Referenzgerät gewährleistet werden. Per RDP oder per MMC wird die Windows-Firewall with Advanced Security geöffnet und die eingehenden Regeln angezeigt. Diese können nun markiert, kopiert und in der Ansicht in der GPO eingefügt werden. Um ein Basisprofil zu erstellen, werden lediglich die Regeln mit «Core Networking» am Anfang des Namens mitgenommen. Alle anderen Regeln werden vorerst ignoriert. Die Core-Regeln stellen sicher, dass Grundfunktionen wie DHCP oder wichtige ICMP-Protokolle funktionieren. Grundsätzlich könnte die GPO jetzt ausgerollt und – zumindest für Clients – verwendet werden.

Für die einfachere Verwaltung der Geräte, speziell eingesetzte Software oder andere Zwecke sollten jedoch noch weitere Regeln entweder kopiert oder neu erstellt werden. So könnte man z.B. Remotedesktop für den Support freischalten oder gewisse Ports wie RPC für die einfachere Konfiguration öffnen. Dabei gilt folgender Grundsatz: Weniger ist mehr. Zusätzliche Regeln sollten an einer Hand abgezählt werden können. Ausserdem sollten die Regeln immer nur das zwingend Nötigste erlauben. Eingeschränkt werden sie durch das Festlegen auf bestimmte Profile, Begrenzen der Quell-IP oder Quellnetzwerk oder auch dem Einschränken der Kommunikation auf ein bestimmtes Programm. Bei zu laschen Regeln wird der Zweck der Firewall verfehlt. Grundsätzlich sollten sich Clients untereinander im Netzwerk nicht erreichen können. Ausnahmen sollten wohlüberlegt genehmigt werden.

Auswirkungen

Natürlich kann das strikte Einsetzen der Windows-Firewall zu unerwünschten Nebenwirkungen führen. Die offensichtlichste ist, dass durch das Begrenzen auf sehr wenige Regeln etwas nicht mehr richtig funktioniert, weil es blockiert wird. Meistens erstaunt es jedoch, wie wenig ein Client benötigt, um die genau gleichen Funktionen wie schon zuvor ausüben zu können. Sollte dennoch etwas blockiert sein, hilft folgendes Vorgehen: Wenige Poweruser werden mit der GPO ausgestattet. Während dem Test kann man das blockierte Programm entdecken und den Fehler durch eine zusätzliche Regel entschärfen.

Etwas weniger offensichtlich sind Programme, welche die lokale Firewall konfigurieren und einsetzen. Dazu gehören z.B. Antivirenlösungen, welche zusätzlich auch Firewall-Management erlauben. Oft haben diese keine eigene Firewall integriert, sondern steuern die lokale Firewall von Windows. In der Anleitung weiter oben wurde jedoch konfiguriert, dass lokale Einstellungen ignoriert werden und stattdessen nur die Konfiguration per GPO berücksichtigt wird. Dies ist eigentlich ein Sicherheitsmerkmal, können doch lokale Admins oder Programme während der Installation Regeln erstellen oder ändern. Wird eine Sicherheitssoftware verwendet und damit die Firewall konfiguriert, sollte man auf die Konfiguration per GPO unter Umständen verzichten.

Server

Im Serverumfeld kann es je nachdem komplexer werden. Sind wenige Server im Einsatz, könnte für jeden Server eine eigene GPO erstellt werden, um den unterschiedlichen Anforderungen gerecht zu werden. Das Vorgehen ist dabei dasselbe wie bei den Clients. Eingehend müssen zusätzlich die Ports für jene Dienste beachtet werden, die der Server anbietet. Um Mikrosegmentierung zu erreichen, wurde in einer KMU-Umgebung für jeden Server eine Regel definiert, die eingehende Verbindungen aus dem gleichen LAN verbietet. Nur der Domänencontroller wurde zur Authentifizierung auf bestimmten Ports zugelassen.

In grösseren Umgebungen gibt es oft mehrere Server gleicher Art, die wiederum Gruppen mit einer gemeinsamen Firewall-GPO erlauben. Weiter zu beachten sind physische Server, insofern diese nicht nur für die Virtualisierung zum Einsatz kommen und bereits gut abgeschirmt vom Rest agieren. Kommt z.B. iSCSI ins Spiel, muss der Zugriff darauf gewährleistet werden. Da ausgehender Verkehr grundsätzlich erlaubt ist, sollten zwar keine grossen Probleme auftauchen. Erwähnenswert ist es in diesem Zusammenhang trotzdem, insbesondere wenn mit Deny-Regeln gearbeitet wird.

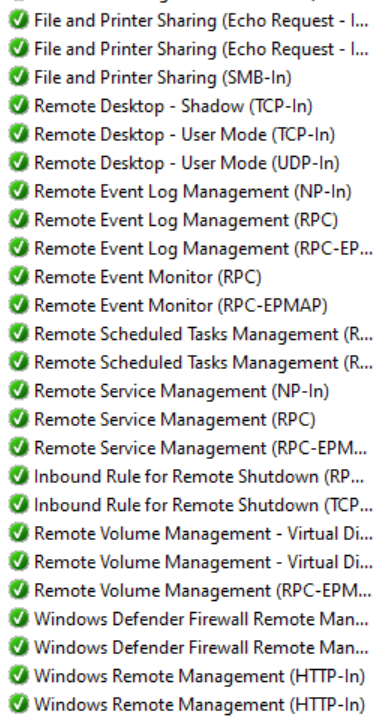

Für die Verwaltung der Server sollten im Basisprofil Standardregeln für die entsprechenden Ports und Protokolle hinzugefügt werden. Etwa für RDP, PowerShell Remoting oder Ping. Viele MMC-Snap-Ins benötigen ebenfalls eigene Ports. All die Standrad-Ports für die genannten Protokolle sind bereits vorhanden und können aus der Konsole eines bestehenden Systems kopiert werden.

Eine Auswahl ist im folgenden Screenshot ersichtlich:

Bei der Installation neuer Server und Dienste kann während der Aufbau- und Testphase die lokale Firewall gestartet und von dort die nötigen Regeln übernommen werden. Zum Teil sind die Regeln für installierte Dienste sehr lasch ausgelegt, weshalb es manchmal sinnvoll ist, eine spezifischere Regel neu zu erstellen als die bestehende zu kopieren. Die neue GPO sollte dann angewandt und der Server erst nach dem Test in die Produktion überführt werden.

Die beste Ausgangslage, um mit der lokalen Firewall von Windows zu arbeiten, ist, wenn bereits eine Netzwerksegmentierung vorhanden ist. So können GPOs und Regeln übersichtlich und einfach gehalten werden. Der grosse Rest wird auf Firewalls erledigt, die zwischen den Netzwerken fungieren. Eine Dokumentation des Setups wird ebenfalls empfohlen, damit in ein paar Jahren der Aufbau und das Konzept immer noch verständlich sind.

Schutz

Der grösste Schutz, der eine Firewall bietet, kommt von den geschlossenen Ports, die ansonsten erreichbar wären. Ein Angreifer, der von einem Client alle anderen erreicht, geniesst eine ungleich bessere Ausgangslage zur weiteren Ausbreitung im Netzwerk als einer, der ausser dem infizierten Client keinen anderen im Netzwerk entdecken kann. Wichtig sind vor allem die Ports, welche für das Administrieren der Geräte oder für Codeausführung benutzt werden können.

Microsegmentierung

Ein Vorteil, den die lokale Firewall bietet, ist die Microsegmentierung. Dabei wird davon ausgegangen, dass das Netzwerk bereits grundsätzlich segmentiert ist. Wie oben beschrieben, sind nach der Segmentierung die Clients derselben Art demselben LAN angeschlossen, können sich jedoch dank lokaler Firewall untereinander nicht erreichen.

Bei Servernetzwerken funktioniert dieses Prinzip genauso. In einem Server-LAN können Server voneinander getrennt werden, solange sie keinen Zugriff auf andere Server für ihre Funktion benötigen. Die Anmeldeserver sind bekannt und der allfällige Datenbankserver auch. Eine GPO für die entsprechenden Server ist schnell erstellt. Sie erlaubt eigehenden Verkehr nur von Zielen, die den Zugriff benötigen. Dabei sollte man sich auf das entsprechende LAN konzentrieren. Zugriffe von anderen Netzwerken sind in der Regel über ein NAT geführt und verlaufen über eine Firewall dazwischen, welche diese Zugriffe regeln sollte. So haben als Beispiel Benutzer zwar Zugriff auf den Dateiserver, jedoch nicht auf dessen RDP-Port, da dieser an der zwischengeschalteten Firewall gefiltert wird (Netzsegmentierung). Im LAN erreichen die Server nur noch andere Server, wenn sie Abhängigkeiten aufweisen und daher eine entsprechende Regel in der lokalen Firewall eingerichtet wurde (Microsegmentierung).

Schutz mobiler Clients

Mobile Geräte profitieren sehr von einer funktionstüchtigen Windows-Firewall. Unterwegs in fremden Netzwerken (etwa Starbucks) ist ein Gerät anderen Teilnehmern im selben Netz ausgesetzt. Ein VPN verschlüsselt vielleicht den Verkehr vom Client ins Unternehmen oder sogar ins Internet. Die Erreichbarkeit und Sichtbarkeit des Geräts im LAN wird so jedoch nicht verhindert. Mit einer entsprechenden Firewall-Konfiguration kann sowohl die Sichtbarkeit sowie der Angriffsvektor reduziert werden.

Schutz vor internen Angriffen

Auch bei Angriffen von innen kann die Windows-Firewall eine schützende Rolle spielen. Aus den bereits genannten Gründen hält sie auch interne Personen davon ab, sich auf einfache Weise intern auszubreiten oder wichtige Ziele zu erreichen.

Ebenfalls intern zu werten ist das Schwächen der Firewall durch die Installation von Software. Während der Installation (die als Administrator ausgeführt wird) werden oft zusätzliche Regeln installiert, welche die Software «benötigt». In den allermeisten Fällen sind diese Regeln überflüssig und das Programm lässt sich uneingeschränkt ausführen, trotz ignorierter lokaler Firewall-Regel. Dieses Verhalten wird erreicht, in dem per GPO lokal konfigurierte Regeln für nichtig erklärt werden. Auch lokale Admins können auf diese Weise keine eigenen Regeln nutzen.

Fazit

Die Windows-Firewall ist grundsätzlich leicht zu verstehen und zu konfigurieren. Sie konzentriert sich auf das LAN-Umfeld, kann Geräte isolieren und ermöglicht somit eine Mikrosegmentierung. Gerade für Clients bietet sie einen günstigen Schutz in fremden sowie in eigenen Netzwerken. Per Copy & Paste können Regeln von einem Referenzgerät in die GPOs kopiert werden. Allein die Core-Regeln reichen für ein Basisprofil aus. Wer es komfortabler haben möchte oder spezielle Anforderungen hat, kann eigene Regeln definieren, die per Benutzeroberfläche einfach zu erstellen sind. Wichtig dabei ist das Mantra «Least Privileges»: So wenig Berechtigungen wie möglich, so viele wie nötig.