Vor allem im Zusammenhang mit Analysen von erfolgten Cybereinbrüchen wird das MITRE ATT&CK Framework regelmässig genannt. Aber was genau ist ATT&CK und warum sollten Sie sich damit beschäftigen?

Was ist das ATT&CK Framework?

Die MITRE Corporation [1] (Non-Profit-Organisation für den Betrieb von Forschungsinstituten im Auftrag der Vereinigten Staaten) publizierte im Jahr 2013 das erste Mal den Vorläufer des heutigen MITRE ATT&CK Frameworks. «ATT&CK» steht für «Adversarial Tactics, Techniques & Common Knowledge» und ist eine systematisch kategorisierte Aufstellung der Verhaltensmuster von Angreifern. Die Vorgehensweisen, mit denen Cyberkriminelle in Netzwerken agieren, sind in dieser Liste all umfassend dargestellt. Somit ist sie für viele verschiedene offensive und defensive Analysen, Auswertungen und andere Mechanismen sehr nützlich und findet seit Jahren breite Anerkennung.

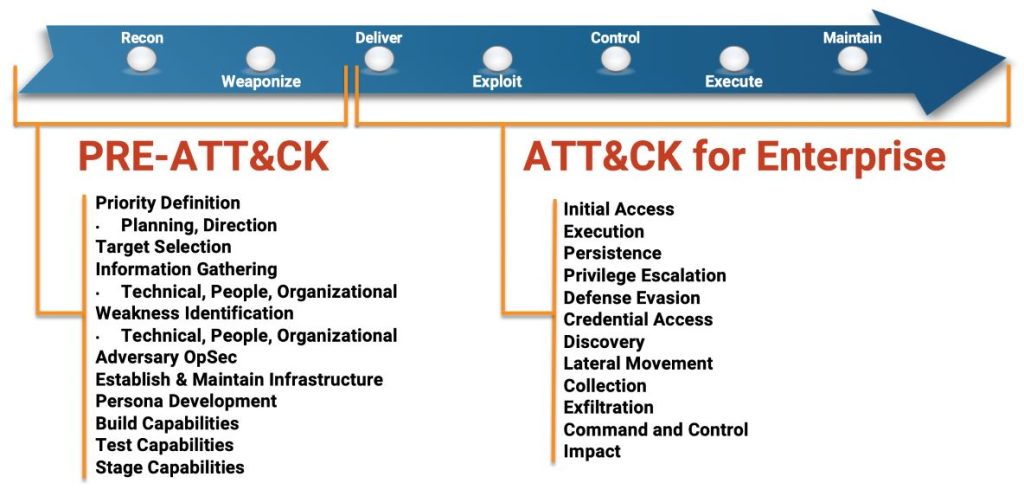

Seit 2013 wurde die Darstellung wesentlich verbessert und MITRE hat ATT&CK in verschiedene Matrizen unterteilt. Jede dieser Matrizen enthält unterschiedliche Taktiken und Techniken zum Thema der jeweiligen Matrix:

- PRE-ATT&CK [2]

Eine Reihe von Taktiken, Techniken und allgemeinem Wissen, die sich auf angreiferisches Verhalten ausserhalb des Unternehmens konzentrieren. Die Phasen Aufklärung (Recon), Bewaffnung (Weaponize) und Ausführung (Deliver) eines Angriffs stehen hier im Fokus. - Enterprise [3]

Eine Reihe von Taktiken, Techniken und allgemeinem Wissen, die sich auf angreiferisches Verhalten innerhalb des Unternehmens konzentrieren. Die Phasen Ausnutzung (Exploit), Kontrolle (Control), Ausführung (Execute) und Aufrechterhaltung (Maintain) eines Angriffs stehen hier im Fokus. - Mobile [4]

Eine Reihe von Taktiken, Techniken und allgemeinem Wissen, die sich auf angreiferisches Verhalten innerhalb des Unternehmens konzentrieren, wobei der Schwerpunkt auf der mobilen Umgebung liegt. Die Phasen Ausnutzung (Exploit), Kontrolle (Control), Ausführung (Execute) und Aufrechterhaltung (Maintain) eines Angriffs stehen hier im Fokus. - ICS [5]

Eine Reihe von Taktiken, Techniken und allgemeinem Wissen, die sich auf angreiferisches Verhalten innerhalb des Unternehmens konzentrieren, wobei der Schwerpunkt auf Steuersystemen in industriellen Anlagen (Industrial Control Systems) liegt. Hat die Phasen Ausnutzung (Exploit), Kontrolle (Control), Ausführung (Execute) und Aufrechterhaltung (Maintain) eines Angriffs im Fokus.

Dieser Artikel fokussiert sich auf die Enterprise-Matrix. Sie besteht aus Techniken und Taktiken, welche primär im Unternehmensumfeld beobachtet werden, und wird in die Betriebssysteme Windows, Linux und MacOS unterteilt.

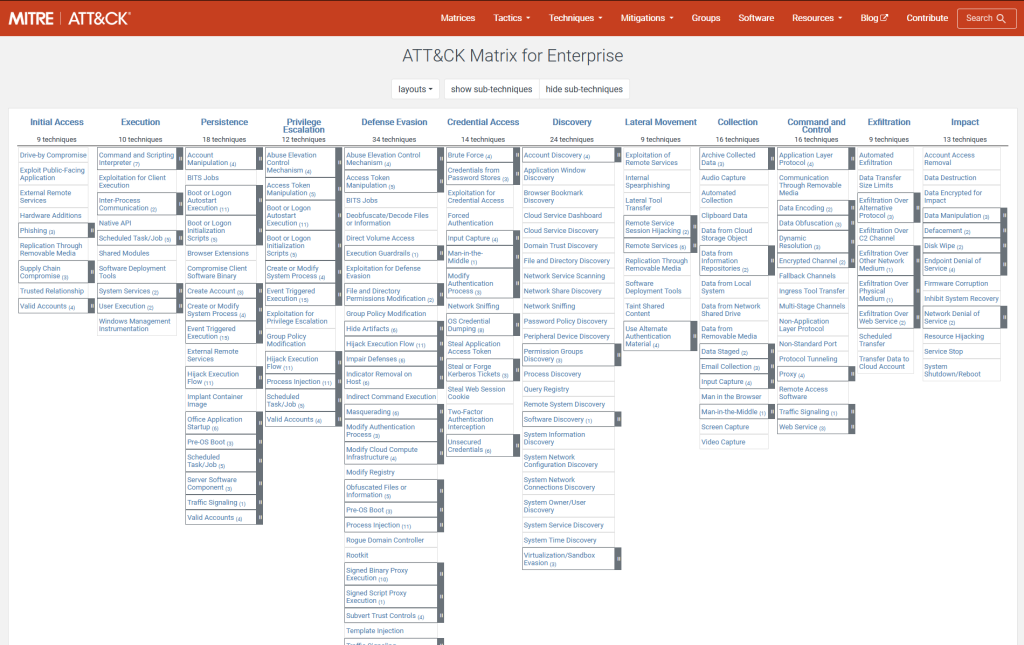

Die Matrix setzt sich aus 11 Taktiken und zahlreichen Techniken zusammen. Dabei geben die Spalten die Taktik vor und die zugehörigen Techniken beschreiben die Art und Weise, wie Angreifer ihr Ziel (Taktik) erreichen:

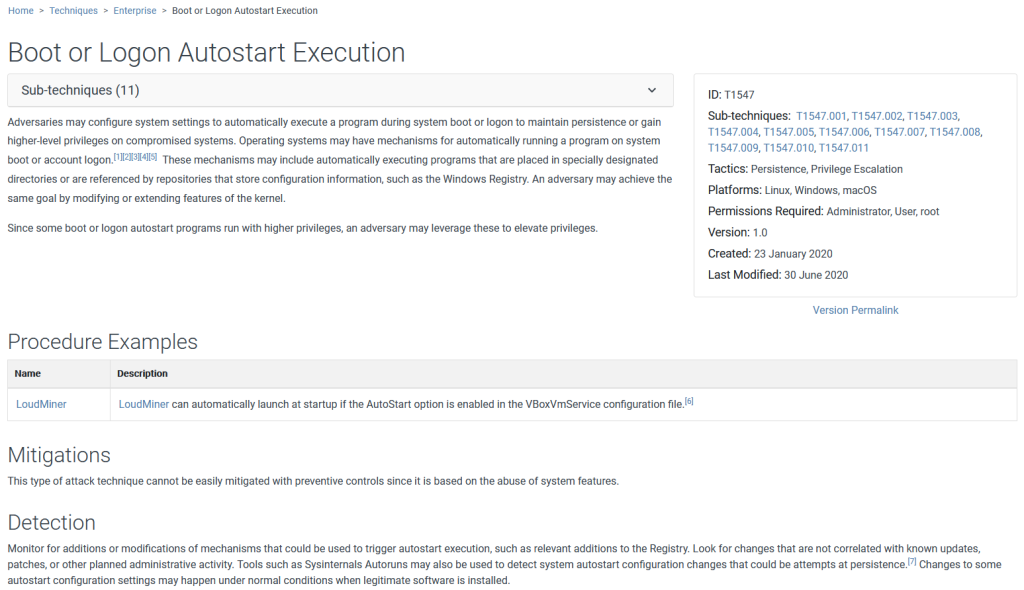

Eine dieser Taktiken ist «Persistence» (3. Spalte). Mit dieser Taktik will sich ein Angreifer im Netzwerk festsetzen und dadurch möglichst langen und andauernden Zugriff auf die IT-Infrastruktur haben. Er wird somit eine oder mehrere Techniken aus dieser Kategorie einsetzen, um sein Ziel zu erreichen. Eine der Techniken, die dazu oft verwendet wird, ist «Boot or Login Autostart Execution» [6]. Damit kann ein Angreifer beispielsweise die Systemeinstellungen so konfigurieren, dass ein Programm während des Systemstarts oder der Anmeldung automatisch ausgeführt wird. Zu diesen Mechanismen kann die automatische Ausführung von Programmen gehören, die in speziell dafür vorgesehenen Verzeichnissen abgelegt werden oder die dazugehörigen Konfigurationsinformationen speichern (wie die Windows-Registrierung).

Jede der einzelnen Techniken ist jeweils mit einer fortlaufenden Nummer T-{1234} gekennzeichnet; für dieses Persistenz-Beispiel ist dies T1547. So lassen sich Techniken auch mehreren Kategorien (Taktiken) zuordnen.

Jede Technik besitzt eine separate Unterseite, welche die Technik genauer beschreibt. Zudem werden neben bekannten Beispielen aus der Praxis Massnahmen für die Abschwächung (Mitigation) und Entdeckung (Detection) dokumentiert.

Mit den einzelnen Techniken lassen sich auch ganze Angriffsmuster rekonstruieren.

So kann beispielsweise ein Cyberkrimineller in der Phase des Erstzugangs (Initial Access) einen Spear-Phishing-Link oder eine Anlage verwenden, um zu versuchen, die Anmeldeinformationen eines IT-Administrators zu bekommen (Credential Access). Nach erfolgreichem Phishing kann er in der Discovery-Phase nach einem geeigneten System suchen, um den Angriff fortzusetzen und auszuweiten. Angenommen sein Ziel sind sensible Unternehmensdaten, die auf einem Cloudspeicher (z. B. Dropbox, iCloud, Google Drive oder OneDrive) gespeichert sind und auf die der betroffene Administrator bereits Zugriff hat. In diesem Fall ist es für den Angreifer nicht einmal notwendig, die Berechtigungen für den Account zu erhöhen (Privilege Escalation), um in der letzten Phase des Angriffs die Zieldateien vom Cloudspeicher auf seinen eigenen Rechner herunterzuladen (Exfiltration). Mit den ergatterten Daten kann der Cyberkriminelle entweder das betroffene Unternehmen erpressen (Bekanntgabe der Informationen) oder die Daten direkt weiterverkaufen und dadurch finanziellen Gewinn erwirtschaften.

Für welche Unternehmen eignet sich das ATT&CK Framework?

Prinzipiell eignet sich das Framework für alle Unternehmensgrössen und Branchen, wobei sich insbesondere Unternehmen aus dem Bereich kritischer Infrastrukturen mit ATT&CK auseinandersetzen sollten. Auch für Betreiber von IT-Systemen, die besonders schützenswerte Daten halten, kann ATT&CK relevant sein. Selbst für den durchschnittlichen, mittelständischen Betrieb (KMU) können die Informationen aus den einzelnen Matrizen wertvoll sein. Die Verhältnismässigkeit bestehend aus Aufwand und Ertrag sollte aber im Auge behalten werden.

Der Aufwand, die eigene Infrastruktur für die Erkenntnisse aus dem MITRE ATT&CK Framework vorzubereiten, ist vor allem in einer Anfangsphase verhältnismässig gross. Zudem sind nicht alle Informationen für alle Empfänger gleich wertvoll und müssen individuell begutachtet und eingeordnet werden. Dafür werden Ressourcen benötigt, die erst einmal im Unternehmen vorhanden sein müssen.

Was bringt mir das MITRE ATT&CK Framework?

Die Vorteile und Anwendungsfälle können von Unternehmen zu Unternehmen sehr variieren. Das MITRE ATT&CK Framework wird vorwiegend bei Blue Teams (Verteidigung: z. B. Systemadministratoren und Betreiber) und Red Teams (Angreifer bei einer Simulation eines Cyberangriffs) angewendet.

Vorteile des MITRE ATT&CK Frameworks:

- Strukturierung/Organisation der Analyse von Taktiken, Techniken und Verfahren (TTPs) der Cyberkriminellen

- Akteurzentrierte Beschreibung der Techniken

- Fahrplan/Szenario zur Simulation ‹realer› Cyberangriffe

- Strukturierter Ansatz zur Überprüfung wie sich Technologie eines Anbieters gegen Angriffe verteidigt

- Hilfestellung für Threat-Hunting-Bemühungen (Red-/Blue-/Purple-Team-Aktivitäten)

Beispiel-Anwendungsfälle für das ATT&CK Framework:

- Lückenanalyse der aktuellen Verteidigung zur Verbesserung der Sicherheitslage (Gap-Analyse)

- Erkennen stark genutzter Techniken, damit Analysten Prioritäten setzen können, wonach zu suchen ist

- Informationsaustausch über beobachtete Verhaltensweisen im Netzwerk zwischen Sicherheitsteams

- Zuordnen von Taktiken und Techniken zu verwandten Daten innerhalb der Umgebung für das Threat-Hunting

- Verfolgen der Entwicklung von Taktiken, Techniken und Verfahren (TTPs) im Laufe der Zeit und Erstellen von Angreiferprofilen

- Gegnerische Emulation für Übungen für Red Team/Blue Team

Fazit

Die MITRE Corporation hat mit dem ATT&CK Framework einen De-facto-Standard im Bereich Cybersecurity geschaffen.

Ein weiteres weltbekanntes Projekt von MITRE ist im Übrigen die CVE-Datenbank (Common Vulnerabilities and Exposures), deren Ziel die Einführung einer einheitlichen Namenskonvention für bekannte Sicherheitslücken und andere Schwachstellen in IT-Systemen ist. MITRE hat nicht nur deswegen breite Praxiserfahrungen im Bereich Cybersecurity.

Das Forscherteam von MITRE hat zahlreiche Angriffe von Cyberkriminellen analysiert und die essenziellen Taktiken, Techniken und Verfahren (TTPs) in den ATT&CK-Matrizen festgehalten und umfangreich dokumentiert. Die darin enthaltenen Informationen sind nicht nur für Betreiber von kritischer Infrastruktur relevant, sondern können auch KMUs weiterhelfen ihre Infrastruktur vor Angriffen von Cyberkriminellen zu schützen.

Die Umsetzung des MITRE ATT&CK Frameworks und Probleme, die dabei auftreten können, werden in einem separaten Artikel beschrieben.

Ein Anwendungsbeispiel von MITRE ATT&CK wurde beim Hacking Day 2020 [7] von Yves Kraft gezeigt. Dabei wurden die einzelnen Schritte (Attack Chain) eines Ransomware-Angriffs mit dem Verschlüsselungstrojaner Ryuk anhand von ATT&CK beleuchtet.

Wenn Sie mehr über die Taktiken erfahren und die einzelnen Techniken einmal selbst ausprobieren möchten, erhalten Sie im Kurs «Cyber Attack & Defense Hands-On» die Möglichkeit, gängige IT-Infrastruktur eines Unternehmens in einem kontrollierten Rahmen anzugreifen. In diesem Hands-on-Workshop lernen Sie die aktuellen Techniken und Tools der Angreifer kennen. Daneben werden defensive Aspekte zur Erkennung der Angriffe beleuchtet und gemeinsam Massnahmen zur Verhinderung der Angriffstechniken erarbeitet. Link zur Kursausschreibung:

https://www.digicomp.ch/weiterbildung/trainings-fuer-it-professionals/it-security/cyber-security-offense-trainings/workshop-cyber-attack-defense-hands-on

Über den Autor

Nach seiner Lehre als Informatiker in der Öffentlichen Verwaltung arbeitete Yves Kraft als System Engineer für einen IT-Dienstleistungsbetrieb unter anderem in der Finanzbranche und der Verwaltung. Als Nächstes war er als System Administrator an einer grossen Schweizer Universität tätig und schloss berufsbegleitend sein Informatik-Studium an der Berner Fachhochschule in Biel mit Vertiefung IT-Security ab. Yves Kraft ist seit Februar 2011 bei Oneconsult im Penetration Testing und Security Consulting sowie im Bereich Schulungen tätig, wurde 2013 Team Leader und ist seit 2015 Branch Manager Bern. Er ist Offensive Security Certified Professional (OSCP), zertifizierter OSSTMM Professional Security Tester (OPST), OSSTMM Professional Security Analyst (OPSA), OSSTMM Professional Security Expert (OPSE), OSSTMM Trainer, ISO 27001 Lead Auditor und CompTIA Certified Technical Trainer (CTT+) und verfügt über das SVEB-Zertifikat (Stufe 1).

[1]: https://www.MITRE.org

[2]: https://attack.MITRE.org/matrices/pre

[3]: https://attack.MITRE.org/matrices/enterprise

[4]: https://attack.MITRE.org/matrices/mobile

[5]: https://collaborate.MITRE.org/attackics/index.php/Main_Page

[6]: https://attack.mitre.org/techniques/T1547/

[7]: https://www.youtube.com/watch?v=Q8cDuCi_Q_8&list=PLJoQndnn2cDGggeSPaXsPVBaFfS0u9Jpl&index=6