E-Mails gehören nach wie vor zu den meistgenutzten Werkzeugen von Cyberkriminellen, um Unternehmen zu infiltrieren. Besonders Phishing-Mails sind ein beliebtes Mittel, um an sensible Daten zu gelangen oder Schadsoftware zu verbreiten. Dazu versehen sie die E-Mails mit bösartigen Anhängen oder Links, um schlussendlich Schadsoftware auf dem System des Opfers zu platzieren.

Die Empfänger werden meist mit Druck dazu verleitet, solche bösartigen Anhänge zu öffnen oder auf Links zu klicken, wodurch die Schadsoftware aus dem Internet heruntergeladen und ausgeführt wird.

Beispielsweise setzen die Angreifer oft Spam-Kampagnen in Form von Rechnungen, Zahlungen, Einladungen usw. ein. Diesen liegen in der Regel Microsoft-Office-Dokumente mit Makros als Anhang (siehe Artikel DFIR, einfach: Analyse von Office-Makros für weitere Informationen über deren Analyse) oder Links bei, über welche dann Schadsoftware auf dem Computer des Empfängers installiert wird.

Inhaltsverzeichnis

Da die meisten E-Mail-Dienste ausführbare Anhänge (.exe-Dateien) blockieren, versenden die Angreifer diese oft in Container-Dateien wie .iso, .rar und .zip. Auf diese Weise kann der ausführbare Anhang die Sicherheitsgateways des betreffenden E-Mail-Dienstes umgehen und den gewünschten Empfänger erreichen.

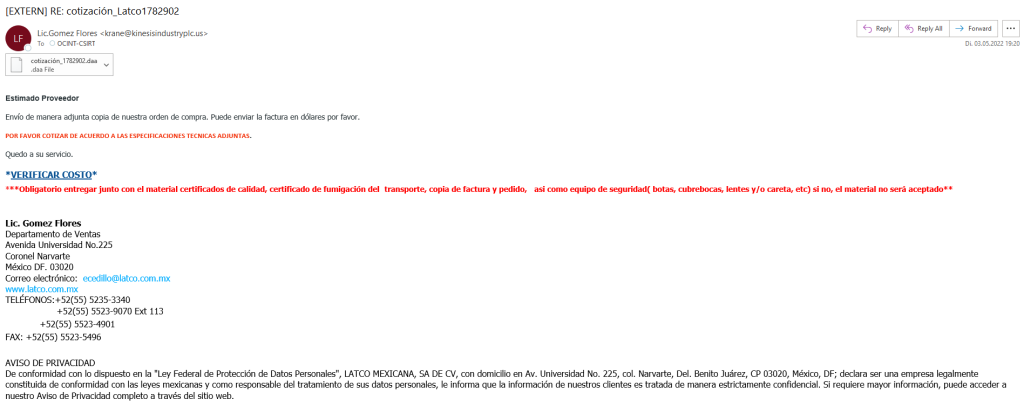

Dieses Vorgehen wird in diesem Artikel anhand der Analyse einer E-Mail aufgezeigt, die das CSIRT von Oneconsult im März 2022 erhielt und in der eine .exe-Datei in einer .daa-Datei (Direct Access Archive) enthalten war. Die E-Mail ist nachfolgend abgebildet (siehe Abbildung 1). Beim .daa-Format handelt es sich um ein proprietäres Dateiformat, das von PowerISO für Disk-Image-Dateien entwickelt wurde (siehe wikipedia). Es wird jedoch von Windows nicht erkannt. Nur Windows-Rechner mit solchen bereits installierten Programmen zur Bearbeitung von Image-Dateien können diese Dateien öffnen.

Es ist daher wichtig, dass solche schädlichen E-Mail-Anhänge rechtzeitig erkannt und bereits vor dem Eintreffen beim Empfänger abgefangen werden. Vorsicht! Die folgenden Aktivitäten sollten stets in einer isolierten Umgebung (z. B. virtuelle Maschine ohne Netzwerkzugang) ausgeführt werden. Bei der Analyse schädlicher Anhänge besteht die Gefahr, das umgebende System zu kompromittieren.

Wie kann ich eine bösartige E-Mail erkennen?

Zunächst ist auf den Betreff und den Absender zu achten. Wenn der Betreff nicht relevant erscheint und die Person unbekannt ist, kann dies bereits erste Hinweise darauf liefern, dass es sich nicht um eine legitime E-Mail handelt. Ein weiterer Indikator, der auch auf dieses Beispiel zutrifft, ist oftmals die Sprache – in diesem Fall Spanisch. Dies gilt erst recht, wenn eine solche E-Mail nicht erwartet wird. Am besten ist es, die E-Mail direkt zu löschen, um jegliches Risiko zu vermeiden.

Danach ermöglicht der Vergleich der E-Mail-Adressen, Inkonsistenzen zu ermitteln. Im vorliegenden Beispiel ist die E-Mail-Adresse in der Signatur (ecedillo[@]latco[.]com[.]mx) nicht dieselbe wie die E-Mail-Adresse des Absenders (krane[@]kinesisindustryplc[.]us) (siehe Abbildung 1).

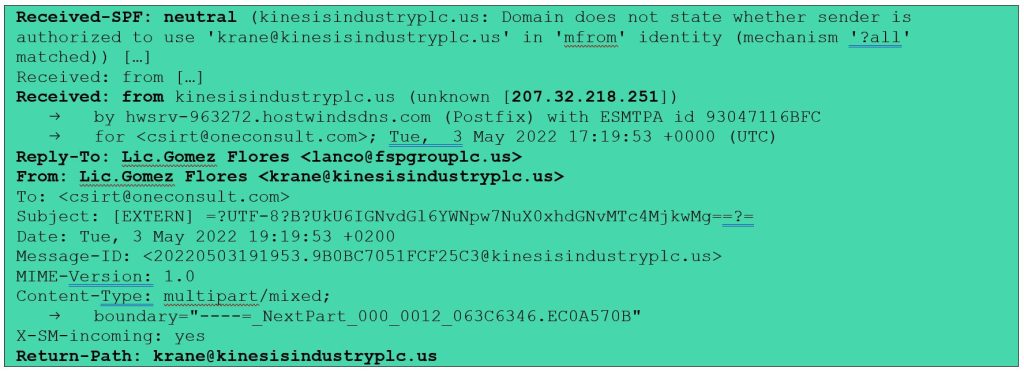

Darüber hinaus liefert die Analyse der E-Mail-Header zusätzliche Informationen. Ein Header ist ein Feld, in dem wichtige Informationen wie Details zu Absender, Empfänger, Betreff, Datum usw. enthalten sind; der Body hingegen umfasst den eigentlichen Inhalt der E-Mail. Einige Header werden von den E-Mail-Diensten ausgeblendet, aber sie können leicht eingesehen werden, indem z. B. bei Microsoft Outlook die Eigenschaften der E-Mail aufgerufen werden. Ein Auszug aus den Headern der Beispiel-E-Mail ist nachfolgend zu sehen (siehe Auszug 1).

In den Headern sind zwei E-Mail-Adressen angegeben: die des Absenders (krane[@]kinesisindustryplc[.]us) in den Feldern «From» und «Return-Path» und eine weitere im «Reply-To»-Feld (lanco[@]fspgrouplc[.]us), die den gleichen Namen wie der Absender hat («Lic.Gomez Flores») (siehe Auszug 1), was eine weitere Inkonsistenz ist.

Als nächstes kann mithilfe von Online-Diensten wie VirusTotal die Reputation der Domänen der E-Mail-Adressen überprüft werden, d.h. ob sie für bösartige Aktivitäten bekannt sind. Im vorliegenden Fall sind sie nicht für derartige Aktivitäten bekannt (siehe VirusTotal, latco.com.mx, ,VirusTotal, kinesisindustryplc.us,VirusTotal, fspgrouplc.us). Allerdings werden sie mit E-Mails in Verbindung gebracht, die von Antiviren- und Sicherheitslösungen erkannt wurden und einen ähnlichen Betreff wie in unserem Beispiel haben, z.B. «FW cotización.msg» (siehe VirusTotal).

Die «Received: from»-Felder liefern Details zum Übertragungsweg der E-Mail, wodurch ermittelt werden kann, von welcher IP-Adresse die E-Mail gesendet wurde. Eine Suche mit einem Online-Dienst wie AbuseIPDB ergab, dass die angegebene IP-Adresse 207[.]32[.]218[.]251 (siehe Auszug 1) nicht speziell für bösartige Aktivitäten bekannt ist (siehe AbuseIPDB). Sie gehört jedoch nicht der Organisation, welche die E-Mail gesendet hat, sondern «1GServers LLC», einem Web-Hosting-Dienst.

Ein weiterer Header, der zusätzliche Informationen für die Analyse liefert, ist «Received-SPF». SPF (Sender Policy Framework) ist ein E-Mail-Sicherheitsprotokoll, das zur Überprüfung des Absenders verwendet wird. In unserem Beispiel ist der verwendete Code «neutral» (siehe Auszug 1). Dies bedeutet, dass nicht angegeben wird, ob die Absender-Domäne die eingegebene E-Mail-Adresse verwenden darf. Bei Phishing-E-Mails ist es üblich, dass der SPF-Code «fail» oder «softfail» ist, was darauf hinweist, dass die Quelle ungültig ist.

Schliesslich weist der Inhalt der E-Mail weitere Hinweise darauf auf, dass es sich um eine potenziell bösartige E-Mail handelt. Im vorliegenden Beispiel (siehe Abbildung 1) drängt der Text zum Öffnen des Anhangs, da in Grossbuchstaben und in roter Schrift angegeben wird, dass ein Kostenvoranschlag gemäss den beigefügten technischen Spezifikationen erstellt werden soll («POR FAVOR COTIZAR DE ACUERDO A LAS ESPECIFICACIONES TECNICAS ADJUNTAS.»). Der andere Teil in Grossbuchstaben weist auf die Überprüfung der Kosten hin («*VERIFICAR COSTO*»). Der Einsatz einer solchen Schreibweise erzeugt eine Dringlichkeit und soll den Empfänger unter Druck setzen, was typisch für bösartige E-Mails ist. Darüber hinaus gibt es keine persönliche Begrüssung, sondern lediglich ein «Sehr geehrter Lieferant» («Estimado Proveedor»). Andere Hinweise wären sprachliche Fehler oder eine falsche physische Adresse oder Firma.

Alle während der Analyse gesammelten Informationen deuten daher darauf hin, dass es sich hier höchstwahrscheinlich um eine bösartige E-Mail handelt.

Wie finde ich heraus, ob der Anhang schädlich ist?

Eine Überprüfung des Hashs des Anhangs bei einem Online-Dienst wie VirusTotal zeigt bereits, dass es sich um eine potenziell bösartige Datei handelt. 19 von 58 Antiviren- und Sicherheitslösungen erkennen die Datei als Trojaner.

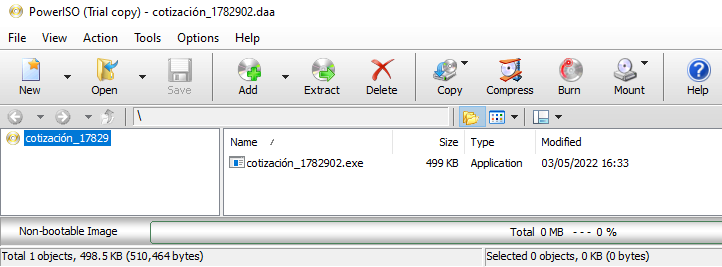

Wenn die zu analysierende Datei VirusTotal nicht bekannt ist, kann eine automatische dynamische Analyse in einer Online-Malware-Sandbox durchgeführt werden. In diesem Beispiel wird von VirusTotal eine Analyse der Sandbox «Hatching Triage»(siehe Triage) referenziert. Diese ergab, dass die Datei «cotización_1782902.daa» die Datei «cotización_1782902.exe» enthält, die als die Malware «Xloader» identifiziert wurde.

Eine andere Möglichkeit ist die Durchführung einer statischen Analyse auf einer virtuellen Maschine. In diesem Fall wurde die Datei «cotización_1782902.exe» dabei mithilfe der Testversion 8.2 von PowerISO extrahiert (siehe Abbildung 2).

Der Hash der ausführbaren Datei kann dann berechnet und ebenfalls auf VirusTotal überprüft werden. 49 von 69 Antiviren- und Sicherheitslösungen erkannten die Datei als «Trojaner». Dies beweist, dass das Verpacken von ausführbaren Dateien in Container-Dateien sehr effektiv ist, da die Erkennungsrate bei letzteren viel geringer ist.

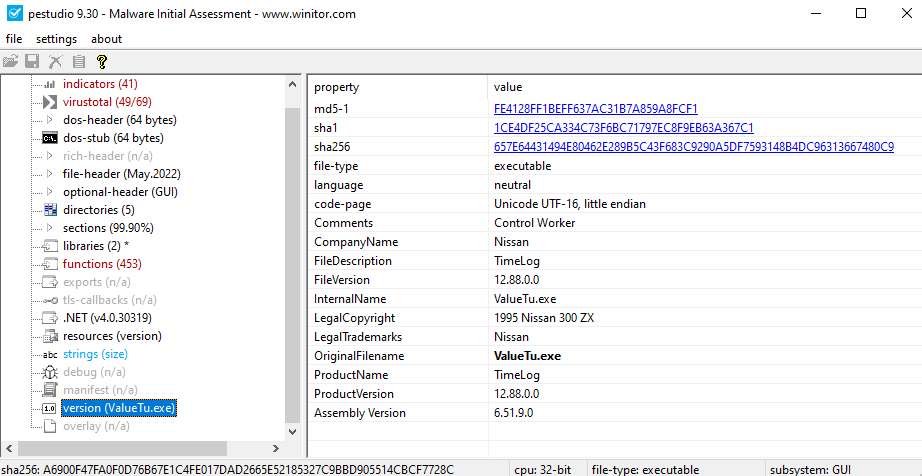

Die .exe-Datei kann auch mit einem Tool wie pestudio von Winitor analysiert werden. Dieses Tool kann schnell Artefakte finden, um eine erste Bewertung der Schadsoftware zu ermöglichen. In diesem Beispiel findet pestudio zahlreiche Artefakte, die auf Malware hindeuten. Beispielsweise wurden in Blacklists enthaltene Strings und Funktionen wie «AsyncCallback» und «MD5CryptoServiceProvider» identifiziert. Insbesondere zeigt die Analyse, dass die Originaldatei «ValueTu.exe» heisst (siehe Abbildung 3).

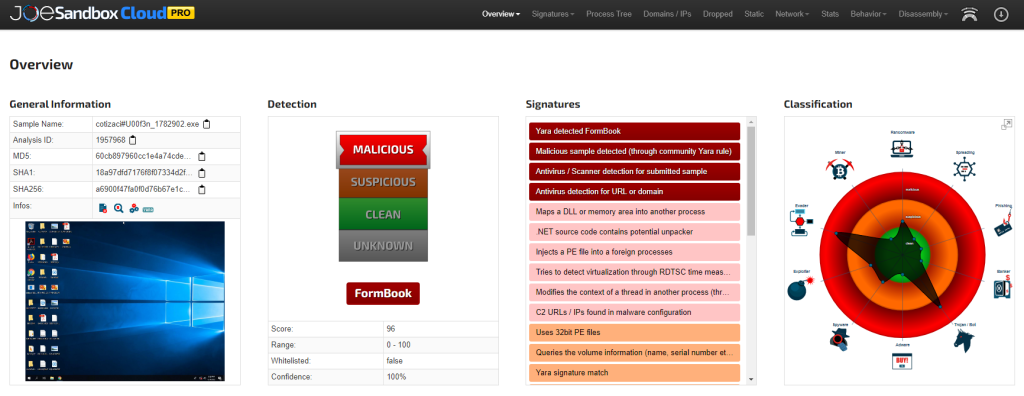

Die ausführbare Datei kann auch mithilfe einer Malware-Sandbox dynamisch analysiert werden. In unserem Fall identifizierte JoeSandbox «cotización_1782902.exe» durch Yara-Regeln als die Malware «FormBook» (siehe Abbildung 4). FormBook ist eine alternative Bezeichnung für Xloader.

Die Grafik auf der rechten Seite (siehe Abbildung 4) zeigt, dass die Datei hauptsächlich die Eigenschaften eines «Trojan/Bot» und eines «Evader» besitzt. Das bedeutet, dass sie die Kontrolle über das betroffene System übernehmen kann, um Daten wie Zugangsdaten zu stehlen, Tastatureingaben zu protokollieren, Screenshots zu erstellen usw., und dass sie Techniken verwendet, um nicht entdeckt zu werden, beispielsweise das Einschleusen in andere Prozesse.

Die Analyse des Anhangs weist somit darauf hin, dass es sich um einen bösartigen Anhang handelt, wie bereits in der E-Mail-Analyse vermutet.

Fazit

Angreifer nutzen oft Container-Dateien, um Sicherheitsmassnahmen zu umgehen und ihre Schadsoftware per E-Mail zu verteilen. Inkonsistenzen in den E-Mail-Adressen oder Anzeichen von Dringlichkeit und Druck in der E-Mail geben bereits Hinweise darauf, dass es sich wahrscheinlich um eine bösartige E-Mail handelt. Bei Anhängen hilft eine Überprüfung des Hashs dabei, schnell zu ermitteln, ob es sich um Schadsoftware handelt. Die Analyse durch eine automatische Sandbox, die auch mit einem Tool wie pestudio durchgeführt werden kann, kann im Zweifelsfall weitere Details liefern.

Generell wird dringend empfohlen, Mitarbeitende im Umgang mit E-Mails zu schulen, da sie die erste Verteidigungslinie gegen diese Art von Angriffen sind. Unerwünschten bzw. unerwarteten E-Mails sollte grundsätzlich Misstrauen entgegengebracht werden. Mitarbeitende sollten darauf aufmerksam gemacht werden, dass sie nicht auf Links klicken oder Anhänge öffnen sollten, insbesondere wenn die E-Mail zu einer Handlung auffordert und Konsequenzen androht. Darüber hinaus ist es ratsam, den Empfang von gefährlichen E-Mail-Anhängen bereits auf dem E-Mail-Gateway zu blockieren, darunter .daa-, .iso-, .rar- und .zip-Dateien. Eine ausführlichere Liste der zu blockierenden Dateiendungen wird von GovCERT bereitgestellt. Wenn möglich, sollten Anhänge bereits auf dem E-Mail-Gateway einem Virenscan unterzogen und E-Mails mit positiven Resultaten blockiert werden.

DFIR, einfach Reihe

Ganz unabhängig, ob Sie als IT-Mitarbeiterin oder -Mitarbeiter tagtäglich IT-Systeme gegen Cyber-Angriffe und deren Nutzer verteidigen oder einfach neugierig sind, wie digitale Forensik funktioniert und Informationssicherheitsvorfälle bewältigt werden: Hier sind Sie richtig! Unter dem Titel «DFIR, einfach» veröffentlichen unsere Expertinnen und Experten des Oneconsult International Computer Security Incident Response Team (OCINT-CSIRT) Beiträge, die Sie als freiwillige IT-Security-Feuerwehr in Ihrem Unternehmen weiterbilden. Jeder Beitrag bringt Ihnen ein Werkzeug, einen Prozess oder Erkenntnisse aus den Informationssicherheitsvorfällen anderer Unternehmen näher. Mit grundlegendem IT-Verständnis und einer guten Prise Neugier sind Sie hier richtig. Übrigens, «DFIR» steht für «Digital Forensics & Incident Response» und unsere Beiträge fokussieren sich auf pragmatische, im Alltag anwendbare und kostengünstige Ansätze – ganz im Sinne der Blog-Reihe: DFIR, einfach.

- DFIR, einfach: Hinter dem Link – ein Blick ins Dunkle

- DFIR, einfach: Wen ruft man im Cyberernstfall?

- DFIR, einfach: Bitcoin-Adresse als Quelle zusätzlicher Hinweise

- DFIR, einfach: Antivirenprogramm als Kanarienvogel in der Mine

- DFIR, einfach: Ransomware-Angriffe verfolgen

- DFIR, einfach: Analyse von Office-Makros

- DFIR, einfach: Analyse von PDF-Dateien