OWASP hat einen Entwurf zu den «OWASP Top 10» für 2021 herausgegeben. Dieser Artikel gibt einen kurzen Überblick, was sich im Vergleich zur vorigen Version aus dem Jahr 2017 verändert hat und welche Risiken für Webanwendungen gemäß der Auflistung für 2021 einen besonders hohen Stellenwert haben.

Einführung

Das «Open Web Application Security Project» (OWASP) ist eine Non-Profit-Organisation, die sich dafür einsetzt, Webanwendungen sicherer zu machen.

Zu diesem Zweck veröffentlicht die OWASP-Community, die aus Fachleuten aus aller Welt besteht, verschiedene Projekte, darunter Top-10-Listen für unterschiedliche Arten von Anwendungen, wie die Proactive Controls oder die API Top 10, und ausführliche Checklisten, beispielsweise den Application Security Verification Standard (ASVS). Ziel der Organisation ist es, das Bewusstsein für mögliche Sicherheitsrisiken zu schärfen und Leitfäden zur Orientierung bereitzustellen. [1]

Das bekannteste Projekt ist dabei nach wie vor die eingangs genannte «OWASP Top 10», eine Auflistung der wichtigsten Sicherheitsrisiken für Webanwendungen, die erstmals im Jahr 2003 herausgegeben wurde. Die letzte Version dieser Liste stammt aus dem Jahr 2017. [2] Seit kurzem ist nun ein erster Entwurf für die wichtigsten Risiken für Webanwendungen für das Jahr 2021 verfügbar. [3]

Was ist neu in den OWASP Top 10 für 2021?

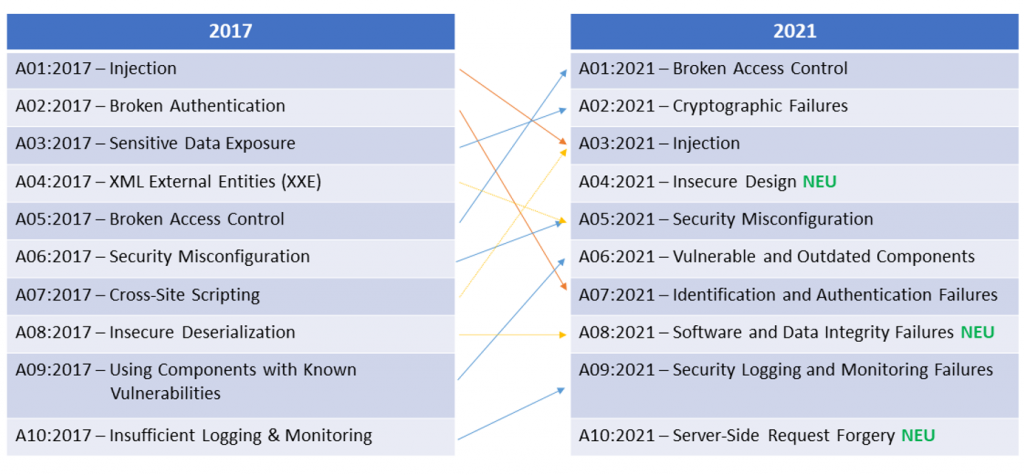

Insgesamt gibt es in der Top-10-Liste für 2021 drei neue Kategorien. Außerdem hat sich die Priorisierung bereits bekannter Kategorien verändert und einige bisher eigens aufgeführte Schwachstellenarten wurden in übergreifenden Kategorien zusammengeführt.

Die Zusammenstellung der Top 10 ist dabei zum einen auf statistische Daten (bereitgestellte Testdaten [4]), aber auch auf die Ergebnisse aus einer Umfrage unter Branchenexperten gestützt. So soll sichergestellt werden, dass die Auflistung neben Risiken, die ausgehend von bereits verfügbaren Daten sehr häufig auftreten und damit schon länger präsent sind, auch Schwachstellen berücksichtigt werden, die sich in den Daten möglicherweise noch nicht widerspiegeln, da sie erst kürzlich vermehrt beobachtet werden – aber von Experten dennoch als sehr wichtig angesehen werden. OWASP betont dabei auch, dass die Daten überwiegend aus Tests hervorgehen, die automatisiert durchgeführt werden können. Da die Entwicklung solcher Testverfahren eine gewisse Zeit in Anspruch nimmt, sind die Daten und damit auch die Auflistung eher als rückblickend anzusehen. Aus diesem Grund wird die Auflistung zusätzlich durch aktuelle Umfragedaten ergänzt.

In jede Kategorie fließt dabei ein festgelegter Datensatz ein, unter anderem die Anzahl der zugewiesenen CWEs (Common Weakness Enumeration), die Inzidenzrate (der Anteil an Anwendungen, die anfällig für eine bestimmte CWE sind), die Auswirkungen (Impact) sowie die Ausnutzbarkeit (Exploit).

Wirft man nun einen Blick in die Liste, so ist an erster Stelle neu die Kategorie «Fehler in der Zugriffskontrolle» (A01:2021 Broken Access Control) zu finden. In den bisherigen Top 10 war diese Kategorie noch im Mittelfeld (Rang 5) angesiedelt, während bisher Injection-Schwachstellen Platz 1 einnahmen. Unter A01:2021 fallen sämtliche Sicherheitslücken, die es Benutzern ermöglichen, implementierte Zugriffskontrollen zu umgehen oder höhere Berechtigungen als vorgesehen zu erlangen.

Darauf folgen Fehler in der Verschlüsselung (A02:2021 Cryptographic Failures). Dieser Bereich war ebenso bereits in der Liste von 2017 enthalten, dort aber als «Preisgabe von sensiblen Daten» (Sensitive Data Exposure) betitelt. Da diese Beschreibung jedoch eher eine Folge als die wirklich zugrunde liegende Ursache darstellt, wurde die Kategorie entsprechend umbenannt; sie ist zudem nun etwas breiter ausgelegt und umfasst jede Art von Fehler in der Verschlüsselung, der zur Offenlegung von (sensiblen) Daten oder der Kompromittierung eines Systems führt.

Der bisherige Spitzenreiter – die Injection-Schwachstellen – rutschen ab auf Rang 3 (A03:2021 Injection). Zudem sind dieser Kategorie nun auch Cross-Site-Scripting-Schwachstellen (XSS) zugeordnet, die bisher an siebter Stelle der Top 10 für 2017 eine eigene Gruppe bildeten.

A04:2021 Insecure Design wurde im 2021er-Entwurf neu aufgenommen und beschäftigt sich mit Fehlern im Design und der Architektur von Anwendungen. Die Kategorie umfasst dabei eine Vielzahl von möglichen Sicherheitslücken und trifft zu, wenn bestimmte Sicherheitsmaßnahmen fehlen oder unwirksam entworfen sind. Der Kerngedanke hinter A04:2021 ist mitunter, den Einsatz von Threat Modeling, sicheren Entwurfsmustern (Design Patterns) und Referenzarchitekturen zu fördern.

Die Kategorie A05:2021 Security Misconfiguration (Fehlkonfigurationen) ist bekannt aus der Liste aus dem Jahr 2017. Neu wird sie nun an fünfter Position (zuvor Rang 6) aufgeführt; des Weiteren hat die OWASP die bisher eigenständigen XML External Entities in diese Kategorie integriert.

A06:2021 Vulnerable and Outdated Components (verwundbare und veraltete Komponenten) war ebenfalls bereits Teil der Top 10 aus 2017, wo sie in leicht abgewandelter Form (Using Components with Known Vulnerabilities) mit etwas niedrigerer Priorität eingeordnet war. Diese Kategorie wurde in der Branchenumfrage als sehr wichtig erachtet (an zweiter Stelle genannt), ist aber auch bereits mit ausreichend Daten unterlegt, sodass sie so oder so Teil der Top 10 geworden wäre.

An nächster Stelle sind in der Liste für 2021 Fehler in der Identifizierung und Authentifizierung (A07:2021 Identification and Authentication Failures) zu finden. Diese Kategorie war in der Version aus 2017 unter dem Namen Broken Authentication noch an zweiter Stelle aufgeführt und wurde im aktuellen Entwurf auf Schwachstellen im Zusammenhang mit der Identifikation von Benutzern ausgeweitet.

Eine weitere neue Kategorie befasst sich mit Software oder Daten, für die kein ausreichender Schutz der Integrität gegeben ist (A08:2021 Software and Data Integrity Failures). Hierunter fällt nun auch die bisher eigenständige Kategorie unsichere Deserialisierung.

Als vorletzte Kategorie führen die OWASP Top 10 für 2021 fehlerhaftes Logging und Monitoring (A09:2021 Security Logging and Monitoring Failures) auf, das auch bereits in der alten Top-10-Liste enthalten ist, dort noch an letzter Stelle. Diese Kategorie war bei ihrer Neuaufnahme 2017 umstritten, wurde aber basierend auf den Resultaten der Branchenumfrage auch im aktuellen Entwurf aufgenommen.

Den Abschluss der Top 10 für 2021 bilden als Neuzugang Server-Side-Request-Forgery-Schwachstellen (SSRF, A10:2021 Server-Side Request Forgery), die wie auch das zuvor genannte Logging und Monitoring aus der Branchenumfrage hervorgehen, dort sogar als erstgenanntes Risiko. In den Daten hingegen ist dies noch nicht ersichtlich, somit ein typisches Beispiel, in dem deutlich wird, dass die vorhandenen Daten nicht unbedingt immer zu 100 Prozent mit den aktuellen Beobachtungen der Branchenexperten aus der Praxis übereinstimmen.

Der vollständige Entwurf mit einer detaillierten Beschreibung aller Kategorien ist verfügbar unter: https://owasp.org/Top10/

Fazit

Zusammenfassend lässt sich sagen, dass es im aktuellen Entwurf im Vergleich zu den bisherigen Top 10 einige wesentliche Änderungen gibt.

Angeführt werden die OWASP Top 10 nun von Fehlern in der Zugriffskontrolle, während sich Injection-Schwachstellen, die lange Zeit vorherrschend waren, nun weiter unten einreihen. Auch wird den Cross-Site-Scripting-Schwachstellen, die einst sehr hohe Priorität (Rang 2 im Jahr 2010 [5]) hatten, keine eigene Kategorie mehr gewidmet.

Schwachstellen in der Authentifizierung sind nicht mehr so hoch priorisiert wie noch 2017, was auf den vermehrten Einsatz und die höhere Verfügbarkeit von standardisierten Frameworks zurückzuführen ist, und als positive Entwicklung betrachtet werden kann.

Ebenso sind einige Kategorien sehr breit und weniger konkret gefasst, so zum Beispiel Insecure Design, unter das zahlreiche unterschiedliche Schwachstellen fallen und bei dem sich eine eindeutige Zuordnung schwierig gestalten kann.

Es gilt zu betonen, dass es sich aktuell noch um einen Entwurf handelt, der sich jetzt im Peer Review befindet. Bis zur Veröffentlichung der finalen Top 10 wird es somit noch eine Weile dauern. Unabhängig davon vermittelt die Liste aber bereits jetzt einen guten Eindruck, welche Risiken für Webanwendungen aktuell besonders wichtig sind, und hilft das Bewusstsein dafür zu erhöhen.

Über Oneconsult

Die Oneconsult-Unternehmensgruppe ist seit 2003 Ihr renommierter Schweizer Cybersecurity Services Partner mit Büros in der Schweiz und Deutschland und 2000+ weltweit durchgeführten Security-Projekten.

Erhalten Sie kompetente Beratung vom inhabergeführten und herstellerunabhängigen Cybersecurity-Spezialisten mit 40+ hochqualifizierten Cybersecurity Experten, darunter zertifizierte Ethical Hacker / Penetration Tester (OPST, OPSA, OSCP, OSCE, GXPN), IT-Forensiker (GCFA, GCFE, GREM, GNFA), ISO Security Auditoren (ISO 27001 Lead Auditor, ISO 27005 Risk Manager, ISO 27035 Incident Manager) und dedizierte IT Security Researcher, um auch Ihre anspruchsvollsten Herausforderungen im Informationssicherheitsbereich zu bewältigen. Gemeinsam gehen wir Ihre externen und internen Bedrohungen wie Malware-Infektionen, Hacker-Attacken und APT sowie digitalen Betrug und Datenverlust mit Kerndienstleistungen wie Penetration Tests / Ethical Hacking, APT Tests unter Realbedingungen und ISO 27001 Security Audits an. Bei Notfällen können Sie rund um die Uhr (24 h x 365 Tage) auf die Unterstützung des Digital Forensics & Incident Response (DFIR) Expertenteams von Oneconsult zählen.

[1]: https://owasp.org/

[2]: https://owasp.org/www-project-top-ten/

[3]: https://owasp.org/Top10/

[4]: https://github.com/OWASP/Top10/tree/master/2021/Data

[5]: https://owasp.org/www-pdf-archive//OWASPTop10_2010_DE_Version_1_0.pdf