Passkeys: Warum Passwörter wohl ausgedient haben

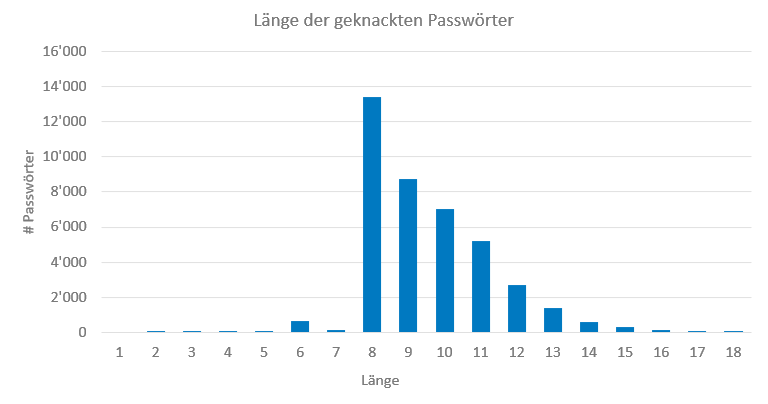

Die Analyse aktueller Listen mit den am häufigsten genutzten Passwörtern verdeutlicht, dass diese nach wie vor eine geringe Komplexität aufweisen. Diese Erkenntnis legt nahe, dass die Verwendung von Passwortmanagern, welche die Erstellung sicherer Passwörter erleichtern würden, nur selten erfolgt. Als Konsequenz setzen zahlreiche Dienstleister auf die Ergänzung des Login-Schutzes durch einen zweiten Faktor, um die Abhängigkeit vom Passwort zu reduzieren. Allerdings stellt diese Lösung keine optimale Massnahme dar, da sie das Problem der Passwortsicherheit nicht vollständig adressiert. Ein vielversprechender Ansatz, der eine Alternative zu Passwörtern bieten könnte, ist die Verwendung von Passkeys.