Dieser Artikel beschäftigt sich mit den OWASP Top 10 zum Internet of Things, einer Liste mit den zehn größten Sicherheitsrisiken im Bereich IoT; herausgegeben wird sie vom Open Web Application Security Project (OWASP).

Der Artikel stellt die Punkte 5 bis 10 der OWASP IoT Top 10 vor. Die ersten vier Risiken wurden in einem zuvor erschienenen Artikel betrachtet.

Die OWASP IoT Top 10 2018

Die von OWASP definierten kritischsten Bedrohungen für IoT-Anwendungen sind [1]:

- Schwache, erratbare oder hartkodierte Passwörter

- Unsichere Netzwerkdienste

- Unsichere Schnittstellen

- Unsichere Updatemechanismen

- Verwendung unsicherer oder veralteter Komponenten

- Unzureichender Schutz von Benutzerdaten

- Unsicherer Transfer und unsichere Speicherung von Daten

- Unzureichendes Management der Geräte

- Unsichere Standardeinstellungen

- Unzureichender physischer Zugriffsschutz

Verwendung unsicherer oder veralteter Komponenten

OWASP fasst unter diesem Punkt Softwarekomponenten, Bibliotheken, herstellerspezifische Anpassungen von Standardbetriebssystemen, Drittanbietersoftware und die Verwendung von kompromittierten Hardwarekomponenten zusammen – darunter fallen somit eine große Menge an möglichen Angriffsvektoren.

Sicherheitsprobleme entstehen dabei durch unterschiedliche Gründe. Drittanbieterkomponenten wie Bibliotheken bzw. Programme werden oft nicht bei dem eigentlichen Patchzyklus des Gerätes bedacht. So sind trotz augenscheinlich aktueller Gerätesoftware Sicherheitslücken durch veraltete und inzwischen verwundbare Drittkomponenten vorhanden.

Ein weiteres Beispiel für unsichere Komponenten sind speziell manipulierte Hardwarebauteile. Durch die Enthüllungen von Edward Snowden wurde erstmals bekannt, dass ein Eingreifen in die Herstellungskette von Bauteilen wie Mainboards in größerem Maßstab möglich ist und in der Praxis auch geschieht. Beispiele für derart veränderte Hardware sind manipulierte Bildschirmkabel, die das angezeigte Bild an einen Angreifer übertragen; oder Router, die während des Auslieferungsprozesses auf Hardwareebene entsprechend verändert werden, damit Angreifer Zugang zu den übertragenen Daten erhalten [2].

Bekannte Beispiele für ausgenutzte Schwachstellen in unsicheren oder veralteten Komponenten gibt es häufig in der Medizintechnik. Hier ist die Ausgangslage, dass auf vielen medizinischen Geräten veraltete Betriebssysteme laufen, auf die lediglich der Hersteller des Gerätes Zugriff hat und nicht die IT-Abteilung bzw. die Administratoren des Krankenhauses [3]. Beispiele für solche Geräte sind unter anderem Blutgasanalysegeräte und Computertomographieanlagen. Wird ein solches Gerät in einem Krankenhaus oder einer Praxis verwendet, kann es trotz guter Absicherung des restlichen internen Netzwerks leicht Ziel von Angriffen werden. Aufgrund der Anschaffungs- und Wartungskosten eines solchen Gerätes werden nur selten Updates der Software durchgeführt. Teilweise wären auch die Weiterentwicklungskosten zu hoch, um bei einem Gerät etwa ein Upgrade von Windows XP auf ein aktuelles Betriebssystem durchzuführen.

Findet ein Angreifer einen Eintrittspunkt zum Netzwerk, hat er durch eine Vielzahl an zum Teil stark veralteten Komponenten ein leichtes Ziel vor sich: So kann er den ursprünglichen Angriff auf weitere Geräte ausdehnen, Patientendaten kopieren oder sich dauerhaften Zugriff auf das gesamte Netzwerk sichern.

Unzureichender Schutz von Benutzerdaten

OWASP fasst unter diesem Punkt mehrere Sicherheitsprobleme zu Benutzerdaten zusammen. Zum einen zählt die unsichere Verarbeitung gesammelter Daten dazu, also die Speicherung bzw. Verarbeitung von Daten mithilfe unsicherer Methoden und Verfahren. Zum anderen werden Benutzerdaten häufig ohne Wissen des Benutzers gebraucht, zum Beispiel zur Auswertung oder zum Weiterverkauf an Drittanbieter.

Zahlreiche bekannte Beispiele für Sicherheitsprobleme gibt es bei Technik für Endverbraucher.

Ein Unternehmen, das „smarte“ Teddybären für den englischsprachigen Markt verkaufte, sah sich 2017 damit konfrontiert, dass eine unzureichend gesicherte Datenbank mit Sprachaufzeichnungen von Kindern, E-Mail-Adressen, Benutzernamen und Passwörtern frei im Internet zugänglich war [4].

Etwa zeitgleich gab es in Deutschland einen ähnlichen Skandal; betroffen waren hier mit dem Internet verbundene Puppen, die einfache Sprachbefehle verstehen und beantworten. Die Anbindung der Puppen an das Internet war jedoch in keiner Weise geschützt und konnte somit leicht von Angreifern abgefangen und gespeichert werden. Anfällig war hier die Bluetooth-Verbindung der Puppe hin zu einem Smartphone, über die eine Internetverbindung hergestellt wurde [5].

Unsicherer Transfer und unsichere Speicherung von Daten

In unsicherem Datentransfer bzw. unsicherer Datenspeicherung sind verschiedene Sachverhalte inbegriffen. Zum einen wird das Fehlen einer Verschlüsselung aufgeführt, zum anderen fehlerhaftes Rechtemanagement, lokal vom IoT-Gerät bis hin zu einem möglichen Backend. Schwachstellen können hier an jedem Punkt der Datenverarbeitung auftreten; direkt zum Erhebungszeitpunkt, während der Datenübertragung bis hin zum Zeitpunkt der Verarbeitung. Da im Gegensatz zu herkömmlichen Computeranwendungen im IoT-Umfeld häufig eine Vielzahl an Sensoren, Steuerungseinheiten, Bussystemen und Backends verwendet wird, ist es in der Regel ein komplexes Unterfangen, all die genannten Punkte sicher zu gestalten. Dementsprechend ergibt sich eine Vielzahl an Fehlerquellen.

Das wahrscheinlich prominenteste Beispiel ist der vermutlich von NSA und israelischem Geheimdienst entwickelte Wurm Stuxnet, der zur Sabotage iranischer Atomanlagen diente. Diese Malware enthält mehrere Angriffsstufen, der eigentliche Einsatzzweck ist jedoch unsicherem Datentransfer zuzuschreiben. Anfänglich erfolgt eine Infektion über Social Engineering, indem Mitarbeiter der Zielanlagen dazu gebracht werden, USB-Sticks im internen Netzwerk der jeweiligen Anlage anzustecken. Nach einer Infektion von anfälligen Windows-Systemen breitet sich der Wurm über das Netzwerk aus und sucht verbundene Siemens-PLCs (Programmable Logic Controllers). Wird ein solcher Controller mit angeschlossenem Gerät gefunden, verändert die Malware die DLL-Datei s7otbxsx.dll, die bei der Kommunikation des Windows-Rechners mit dem Siemens-PLC zum Einsatz kommt. So kann Einfluss auf die Steuerbefehle genommen werden. Im Fall von Stuxnet war das Ziel, die zur Urananreicherung verwendeten Zentrifugen zu sabotieren bzw. zu zerstören. Dieses Ziel wurde durch veränderte Steuerbefehle erreicht; den Zentrifugen wurden deutlich zu hohe Rotationsgeschwindigkeiten vorgegeben, was zum Defekt der Anlagen führte [6]. Somit wurden in der Anbindung der Zentrifugen verschiedene unsichere Datentransferwege benutzt; es wurde weder die Integrität der DLL-Datei überprüft noch fand eine Kontrolle der Kommunikation von und zu dem Siemens-PLC statt.

Unzureichendes Management der Geräte

Unzureichendes Management beschreibt inkorrekt implementierte Vorgänge, die eigentlich zur Instandhaltung von Geräten dienen sollten.

So kann beispielsweise bereits während der Entwicklung der Fehler gemacht werden, keine Wartungsmechanismen für das entsprechende Gerät einzuplanen. Aber auch fehlende Wartungsmöglichkeiten oder Überwachungsfunktionen sind bei diesem Punkt zu nennen. Dadurch entstehen Risiken, da kaum auf neu bekanntgewordene Schwachstellen reagiert werden kann. Wird eine kritische Schwachstelle in einem IoT-Gerät gefunden, für das keine leicht zugänglichen Updatefunktionen implementiert sind, so wird in der Regel auf ein Update verzichtet. Müsste ein im Betrieb befindliches Gerät offline genommen werden oder müsste ein Update lokal beispielsweise über einen USB-Stick eingespielt werden, wird der Aufwand oft als zu hoch erachtet. Dies verursacht eine mit der Zeit immer größer werdende Angriffsoberfläche.

Auch fehlendes Systemmonitoring kann zu beträchtlichen Sicherheitsrisiken führen. Bei einigen bekannten IoT-Schadprogrammen könnte man zum Teil mit sehr einfachen Mitteln eine Infektion des Gerätes detektieren. Werden diesbezüglich jedoch keine Vorkehrungen getroffen, wird oft für sehr lange Zeit nicht entdeckt, dass das Gerät etwa Teil eines Botnets ist.

Beispiele für Malware, die diese Schwachstellen ausnutzt, beziehen sich hauptsächlich auf ihre Auswirkungen und späte Entdeckung: So ist Malware häufig sehr lange aktiv, bevor sie erstmals als solche registriert wird. Ein Beispiel hierfür ist Torii: Als eigentliche Angriffsvektoren kommen hier Brute-Force-Attacken auf den Telnet-Dienst zum Einsatz (siehe dazu Punkt 2 der IoT-Top-10 im vorigen Artikel), die von Ausgangsknoten des Anonymisierungsnetzwerks Tor aus durchgeführt wurden – daher der Name der Malware. Nach erfolgreicher Infektion wird das Opfer-Gerät Teil eines Botnetzes. Da Torii die Geräte aber nicht für deutlich sichtbare Zwecke wie Denial-of-Service-Angriffe missbrauchte, blieb das Botnetz lange Zeit unentdeckt. Es wird vermutet, dass das Botnet bereits seit 2017 aktiv ist und damit bis zur erstmaligen Entdeckung über ein Jahr verging. Durch besseres Monitoring von IoT-Geräten und ihren Netzwerkverbindungen hätte die Angriffswelle deutlich schneller registriert werden können. So wäre eine weitere Ausbreitung zumindest deutlich erschwert worden.

Unsichere Standardeinstellungen

Mit diesem Punkt werden vom Hersteller vorgegebene Einstellungen beschrieben, die die Sicherheit des Gerätes negativ beeinflussen. Darunter fallen unter anderem unsichere Standardpasswörter oder nicht implementierte Möglichkeiten, ein Passwort zu ändern. Ebenfalls eine Schwachstelle sind Standard-Passwortrichtlinien, die das Setzen von sehr simplen Passwörtern erlauben: Als bekanntes Beispiel ist «12345» und Varianten davon zu nennen.

Andere mögliche Standardeinstellungen sind vom Internet verfügbare Schnittstellen oder Administrationsoberflächen auf Ports wie 4444, für die im schlimmsten Fall Standard-Logindaten wie admin/admin gelten.

Auch nicht aktivierte sicherheitsrelevante Einstellungen oder gar fehlende Möglichkeiten, überhaupt weitere Sicherheitsfunktionen zu aktivieren, lassen sich zu diesem Punkt hinzuzählen.

Ein Beispiel dazu ist bei dem Produkt „iBaby M3S“ zu finden, ein Babyfon. Der Hersteller lieferte die Geräte mit einem unveränderbaren Administrator-Account mit den Anmeldedaten admin/admin aus. Dies ermöglichte den Vollzugriff auf das Gerät über das Internet. Erst durch ein Update der Firmware war es möglich, diese Schwachstelle zu entfernen.

Unzureichender physischer Zugriffsschutz

Dieser Punkt bezieht sich weniger auf die technische Umsetzbarkeit als vielmehr auf praktische Probleme: Den Standort des IoT-Geräts. So ist es teilweise unvermeidbar, das jeweilige Gerät an einem Ort ohne Zugangskontrolle aufzustellen. Durch ungesicherte Zugangspunkte kann ein Angreifer womöglich sensible Informationen gewinnen oder lokal die Kontrolle über das Gerät erlangen. Auch denkbar ist, dass nach erfolgreichem lokalen Zugriff von einem Gerät aus das damit verbundene Backend angreifbar wird.

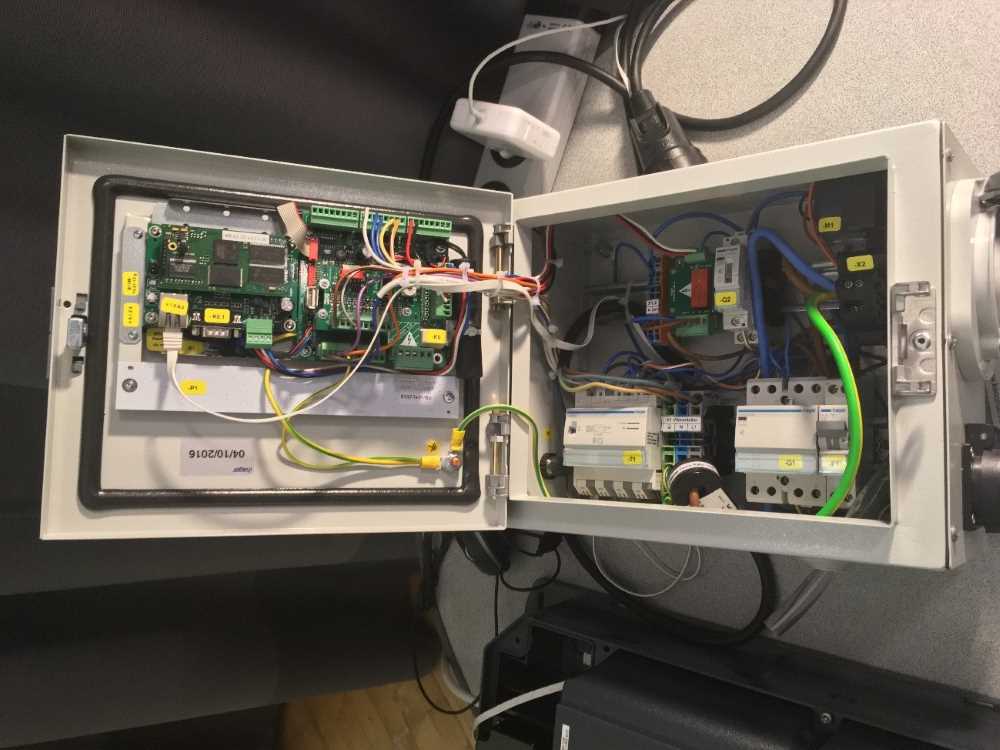

Ein gutes Beispiel wurde auf dem 34C3 vorgestellt, dem 34. Chaos Communication Congress. Ein dort eingereichter Vortrag beschäftigte sich mit der Angreifbarkeit von Ladesäulen für Elektroautos. Verschiedene Modelle der häufig eingesetzten Ladestationen sind lediglich mit einigen wenigen Schrauben gesichert, vgl. Abbildung 1.

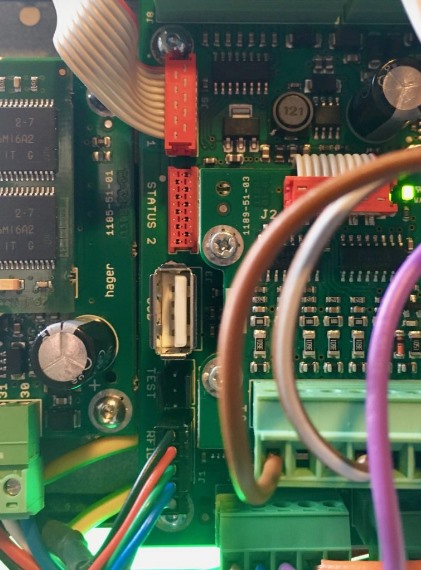

Auch im Inneren der Geräte ist die physische Sicherung unzureichend, wie in Abbildung 2 ersichtlich: Um eine einfache Möglichkeit zu haben, Softwareupdates auf die Ladestationen aufzuspielen, setzen einige Hersteller auf mehr oder weniger frei zugängliche USB-Ports. Im Fall des hier gezeigten Aufbaus ist es möglich, durch Einstecken eines FAT-formatierten USB-Sticks verschiedene Log-Daten zu erhalten, die von der Ladestation automatisch auf dem Datenträger gespeichert werden – darunter sind die Anmeldedaten für das zugehörige Backend.

Durch weitere Manipulationen war es in diesem Beispiel letztlich möglich, an Ladestationen kostenlos Strom zu beziehen [7].

Fazit

Die von OWASP erstellte Liste deckt einen Großteil der Angriffe auf IoT-Geräte ab. Auch wird dadurch ersichtlich, dass die Sicherheit im Umfeld des Internets der Dinge immer noch keinen übermäßig hohen Stellenwert hat, da hier Sicherheitsrisiken auftreten, deren Auftreten in konventionellen Netzwerken und Geräten seit Jahren zumindest rückläufig ist.

Weiterhin wird durch die aufgeführten Beispiele deutlich, dass die meisten bekannten Angriffe nicht eindeutig einer der von OWASP genannten Kategorien zuzuordnen sind, sondern vielmehr aus einer Kombination daraus entstehen. Die vermutlich häufigste Angriffsart macht sich etwa die Punkte eins und zwei der Liste zunutze, eine simple Brute-Force-Attacke auf Zugangsdaten über den Telnet-Dienst. Andere Angriffe verwenden als Ausgangspunkt unsichere Standardeinstellungen wie schlechte Passwortrichtlinien und können anschließend durch unzureichende Absicherung von Benutzerdaten ganze Datenbanken kopieren.

Generell sollten das Sicherheitsdenken und generelle Sicherheitskonzepte im Bereich IoT überdacht werden. Wie viele bekannt gewordene Beispiele aufzeigen, liegt der Schutzbedarf von IoT-Geräten und -Netzwerken gleichauf mit dem von herkömmlichen Systemen und Netzwerken. Da jedoch die erste Pionierzeit von IoT-Anwendungen abgeschlossen ist und sich viele Hersteller im Markt etabliert haben, bleibt zu hoffen, dass in Zukunft der Sicherheit von IoT-Geräten und -Netzwerken deutlich mehr Augenmerk geschenkt wird.

Über Oneconsult

Die Oneconsult-Unternehmensgruppe ist seit 2003 Ihr renommierter Schweizer Cybersecurity Services Partner mit Büros in der Schweiz und Deutschland und 1600+ weltweit durchgeführten Security-Projekten.

Erhalten Sie kompetente Beratung vom inhabergeführten und herstellerunabhängigen Cybersecurity-Spezialisten mit 40+ hochqualifizierten Cybersecurity Experten, darunter zertifizierte Ethical Hacker / Penetration Tester (OPST, OPSA, OSCP, OSCE, GXPN), IT-Forensiker (GCFA, GCFE, GREM), ISO Security Auditoren (ISO 27001 Lead Auditor, ISO 27005 Risk Manager, ISO 27035 Incident Manager) und dedizierte IT Security Researcher, um auch Ihre anspruchsvollsten Herausforderungen im Informationssicherheitsbereich zu bewältigen. Gemeinsam gehen wir Ihre externen und internen Bedrohungen wie Malware-Infektionen, Hacker-Attacken und APT sowie digitalen Betrug und Datenverlust mit Kerndienstleistungen wie Penetration Tests / Ethical Hacking, APT Tests unter Realbedingungen und ISO 27001 Security Audits an. Bei Notfällen können Sie rund um die Uhr (24 h x 365 Tage) auf die Unterstützung des Incident Response & IT Forensics Expertenteams von Oneconsult zählen.

[1]: https://www.owasp.org/index.php/OWASP_Internet_of_Things_Project

[2]: https://www.spiegel.de/international/world/nsa-secret-toolbox-ant-unit-offers-spy-gadgets-for-every-need-a-941006.html

[3]: https://www.trustdimension.com/wp-content/uploads/2015/02/MedJack.4-ilovepdf-compressed.pdf

[4]: https://www.troyhunt.com/data-from-connected-cloudpets-teddy-bears-leaked-and-ransomed-exposing-kids-voice-messages/

[5]: https://www.telegraph.co.uk/news/2017/02/17/germany-bans-internet-connected-dolls-fears-hackers-could-target/

[6]: https://www.spiegel.de/international/world/mossad-s-miracle-weapon-stuxnet-virus-opens-new-era-of-cyber-war-a-778912.html

[7]: https://gonium.net/blog/2017/12/22/mit-usb-zum-profit/